| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

احراز هویت تحویل کارآمد با ناشناس ماندن و عدم قابلیت ردیابی کاربر برای رایانش ابری سیار |

| عنوان انگلیسی مقاله: |

Efficient Handover Authentication with User Anonymity and Untraceability for Mobile Cloud Computing |

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار | 2015 |

| تعداد صفحات مقاله انگلیسی | 15 صفحه با فرمت pdf |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر و مهندسی فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | محاسبات ابری، امنیت اطلاعات و شبکه های کامپیوتری |

| مجله | نسل آینده سیستم های کامپیوتری – Future Generation Computer Systems |

| دانشگاه | دانشکده فناوری اطلاعات، دانشگاه موناش، استرالیا |

| کلمات کلیدی | محاسبات ابری سیار، احراز هویت تحویل، امنیت، کارایی، ناشناس ماندن کاربر، قابلیت ردیابی کاربر |

| رفرنس | دارد |

| لینک مقاله در سایت مرجع | لینک این مقاله در نشریه Elsevier |

| نشریه | Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت 14 B Nazanin | 22 صفحه |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است |

| ترجمه متون داخل تصاویر | ترجمه نشده است |

| ترجمه متون داخل جداول | ترجمه نشده است |

| درج تصاویر در فایل ترجمه | درج شده است |

| درج جداول در فایل ترجمه | درج شده است |

| درج فرمولها و محاسبات در فایل ترجمه به صورت عکس | درج شده است |

- فهرست مطالب:

چکیده

مقدمه

کارهای مرتبط

تخصیصات ما

مقدمات و تجهیزات ایمنی

تجهیزات ایمنی

منحنی بیضوی گروه

طرح پیشنهادی

فاز گسترش اولیه

فاز احراز هویت تحویل عمودی

تحلیل ایمنی و اجرای ارزیابی

تحلیل ایمنی

ارزیابی اجرایی

جمع بندی

- بخشی از ترجمه:

4-2 ارزیابی اجرایی

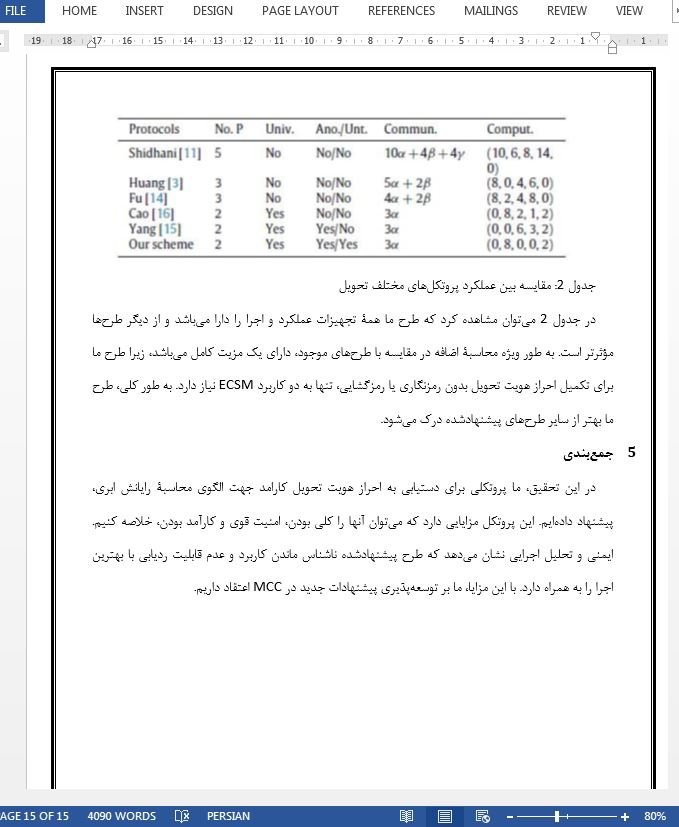

در این بخش، اجرای طرح خود را از چندین جنبه – شامل عملکرد و اجرا- تحلیل کرده و آن را با طرح¬های دیگر مقایسه خواهیم کرد. همان طور که در جدول 2 نشان داده شده است، مقایسه عملکرد و اجرا شامل بخش اعداد، کلیت، کاربر ناشناس، عدم قابلیت ردیابی، ارتباطات اضافه و محاسبات اضافه می¬باشد.

ارتباطان اضافه، زمان تحویل در احراز هویت و روش کلید توزیع را بیان می¬کند. در اینجا، فرض می¬کنیم که هزینۀ ارتباطات میان MC و AP/BS، مقدار α، و هزینۀ میان ASN-GM/WIF و AP.BS، مقدار β، هزینۀ میان AP/BS و سرور AAA، مقدار ϒ می¬باشد. محاسبۀ اضافه تأخیر پردازش عملکرد رمزگذاری در هر مورد را نشان می¬دهد، ما تنها هزینۀ کاربردها را به صورت (TM, TH, TS, TD, TE) فهرست کرده¬ایم، که در آن زمان برای یک MC کاربردی به صورت TM، زمان کاربرد هش به صورت TH، زمان رمزگذاری/رمزنگاری به صورت TS، زمان تابع استنتاج کلید به صورت TD و زمان منحنی چند کاربردی به صورت TE، معنا شده است.

- بخشی از مقاله انگلیسی:

4.2. Performance Evaluation In this section, we analyze the performance of our scheme from several aspects, including functionality and performance, by comparing it with other schemes which are the most relevant to ours [11, 3, 14, 16, 15]. As shown in Table 2, the comparison of functionality and performance contains the number of parties, universality, user anonymity, untraceability, communication overhead, and computation overhead. The communication overhead represents the handoff time in the authentication and key distribution procedure. Here we assume that the communication cost between the MC and BS/AP is α, the cost between the BS/AP and ASN-GW/WIF is β, and the cost between the BS/AP and AAA server is γ, respectively. The computation overhead represents the processing delays of the cryptography operations at each entity. We only consider the cost of operations listed as (TM, TH, TS, TD, TE), where we denote the time for a MAC operation as TM, the time for a hash operation as TH, the time for a symmetric encryption /decryption operation or a signature operation as TS, the time for a key derivation function as TD, and the time for one elliptic curve scalar multiplication (ECSM) operation as TE.

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

احراز هویت تحویل کارآمد با ناشناس ماندن و عدم قابلیت ردیابی کاربر برای رایانش ابری سیار |

| عنوان انگلیسی مقاله: |

Efficient Handover Authentication with User Anonymity and Untraceability for Mobile Cloud Computing |

|

|