این مقاله انگلیسی ISI در نشریه الزویر در 11 صفحه در سال 2021 منتشر شده و ترجمه آن 26 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

الگوریتم رمزنگاری جدید از طریق یک نقشه آشفته دو بعدی |

| عنوان انگلیسی مقاله: |

A new cryptographic algorithm via a two-dimensional chaotic map |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | |

| سال انتشار | 2021 |

| تعداد صفحات مقاله انگلیسی | 11 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر |

| گرایش های مرتبط با این مقاله | امنیت اطلاعات، مهندسی نرم افزار |

| چاپ شده در مجله (ژورنال) | مجله مهندسی عین شمس – Ain Shams Engineering Journal |

| کلمات کلیدی | نگاشت آشوب، آشوب قطعهای هموار دو بعدی، نگاشت، مدل انتشار-آشفتگی، آنالیز امنیتی |

| کلمات کلیدی انگلیسی | Chaotic map – Two-dimensional piecewise smooth chaotic map – Confusion-diffusion model – Security analysis |

| ارائه شده از دانشگاه | گروه ریاضیات، دانشکده علوم دانشگاه منصوره، مصر |

| نمایه (index) | scopus – master journals – JCR – DOAJ – Master ISC |

| نویسندگان | Aesha Elghandour – Ahmad Salah – Abdelrahman Karawia |

| شناسه شاپا یا ISSN | 2090-4479 |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.asej.2021.05.004 |

| ایمپکت فاکتور(IF) مجله | 3.763 در سال 2020 |

| شاخص H_index مجله | 46 در سال 2021 |

| شاخص SJR مجله | 0.505 در سال 2020 |

| شاخص Q یا Quartile (چارک) | Q2 در سال 2020 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11906 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت Elsevier |

| نشریه | الزویر – Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 26 (2 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

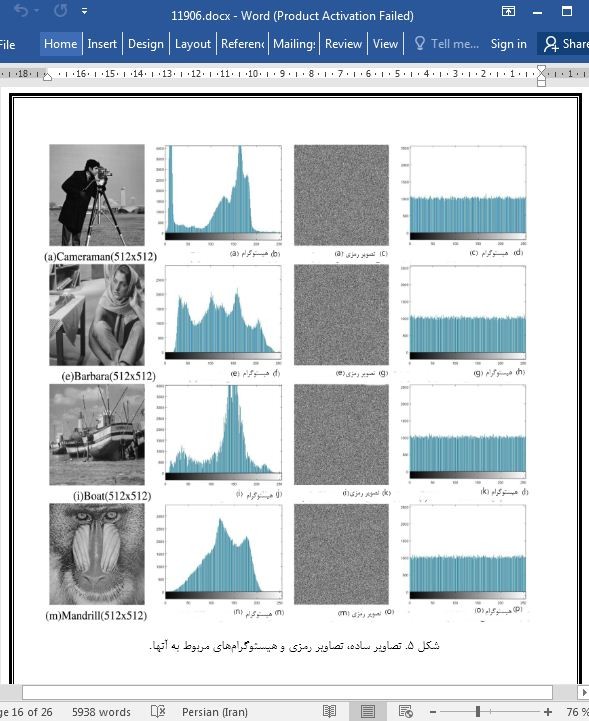

چکیده 1. مقدمه 2. بررسی مقالات 3. نگاشت آشوب غیر خطی قطعهای هموار دو بعدی (2DPSNCM) 2. الگوریتم بُر زدن (شافل) با استفاده از یک نگاشت لجستیکی 4. کار پیشنهادی 5.1. تولید رمز 5.2. الگوریتم رمزگذاری 5.3. الگوریتم رمزگشایی 6. نتایج آزمایشی 7. تحلیلهای امنیتی 7.1. تحلیل هیستوگرام 7.2. تجزیه و تحلیل آنتروپی اطلاعات 7.3. تجزیه و تحلیل همبستگی 7.4. تجزیه و تحلیل حساسیت 7.5. تجزیه و تحلیل فضای کلید رمز 7.6. تجزیه و تحلیل حمله نویزی 7.7. تجزیه و تحلیل حمله با متن اصلی منتخب 7.8. آزمونهای آماری NIST 7.9. تجزیه و تحلیل پیچیدگی محاسباتی 8. نتیجه گیری منابع |

| بخشی از ترجمه |

|

چکیده در این مقاله، یک الگوریتم رمزنگاری جدید با استفاده از یک نگاشت آشوب غیر خطی قطعهای هموار دو بعدی پیشنهاد شده که به مدل انتشار-آشفتگی (مدل جایگشت-جایگزینی) وابسته است. در مرحله اول، یک تصویر ساده با استفاده از نگاشت لجستیکی آمیخته میشود (آشفتگی). در مرحله دوم، توالیهای آشوب توسط نگاشت آشوب غیر خطی قطعهای هموار دو بعدی ایجاد میشوند. سپس، توالیهای تولید شده به اعداد صحیح بین 0 تا 255 پیش پردازش میشوند. در آخر، تصویر بهم ریخته با استفاده از توالیهای آشوبی پوشانده میشود (انتشار). الگوریتم پیشنهادی توسط انواع تصاویر مختلف آزمایش میشود. علاوه بر این، الگوریتم رمزگشایی برای بازیابی تصویر ساده (اصلی) با استفاده از کلید رمز اجرا میشود. نتایج تجربی و تجزیه و تحلیلهای امنیتی با استفاده از الگوریتم پیشنهادی اعمال میشوند و عملکرد آن با الگوریتمهای رمزنگاری اخیر تأیید میشود. تجزیه و تحلیلهای امنیت و عملکرد نتیجه میگیرند که الگوریتم پیشنهادی امن، سریع و در برابر حملات مختلف مقاوم است.

1. مقدمه در عصر حاضر که زندگی ما به فن آوری و تبادل اطلاعات بستگی دارد، امنیت اطلاعات به یک چالش مهم تبدیل شده است. این اطلاعات میتواند در اشکال مختلفی مانند تصاویر، ویدئو، صدا، متن و سایر موارد باشد. علاوه بر این، تصاویر در بسیاری از حوزههای حساس، مانند دادههای پزشکی، نظامی و شخصی، در میان موارد دیگر کاربردهای خاص و بسیاری دارند. به همین دلیل است که دانشمندان سعی دارند ضمن انتقال تصاویر از طریق کانالهای ارتباطی مختلف، از امنیت تصاویر نیز محافظت کرده و از حملاتی که ممکن است از جانب هکرها انجام شود جلوگیری کنند. امنیت اطلاعات را میتوان به سه روش مختلف بدست آورد: رمزگذاری، استگانوگرافی و نهان نگاری.

8. نتیجه گیری در این مقاله، یک الگوریتم رمزنگاری جدید بر اساس یک نگاشت آشوب غیر خطی قطعهای هموار دو بعدی پیشنهاد شده است. 2DPSNCM توالیهای آشوبی مورد نیاز برای رمزگذاری تصویر دیجیتال را تولید میکند. آزمون NIST بر روی این توالیها اجرا شد و تأیید کرد که 2DPSNCM برای رمزگذاری تصویر دیجیتال مناسب است. امنیت الگوریتم پیشنهادی در بسیاری از تجزیه و تحلیلهای تجربی ثابت شده است: تجزیه و تحلیل هیستوگرام، تجزیه و تحلیل آنتروپی اطلاعات، تجزیه و تحلیل همبستگی، تجزیه و تحلیل حساسیت، تجزیه و تحلیل فضای کلید رمز، تجزیه و تحلیل حمله نویزی، و تجزیه و تحلیل حمله با متن اصلی منتخب. نتایج تجربی نشان دادهاند که الگوریتم پیشنهادی میتواند برای رمزگذاری تصویر به طور موثری قابل استفاده باشد. در آخر، الگوریتم رمزگذاری تصویر کوانتومی از طریق 2DPSNCM برای افزایش امنیت الگوریتم فعلی در آینده پیشنهاد میشود. |

| بخشی از مقاله انگلیسی |

|

Abstract In this paper, a new cryptographic algorithm using a two-dimensional piecewise smooth nonlinear chaotic map is suggested. It depends on the confusion-diffusion model (permutation-substitution model). Firstly, the plain image is shuffled using the logistic map (confusion). Secondly, chaotic sequences are produced by two-dimensional piecewise smooth nonlinear chaotic map. Then, the produced sequences are preprocessed to integers between 0 and 255. Finally, the shuffled image is masked using the chaotic sequences (diffusion). The suggested algorithm is tested by different types of images. Furthermore, the decryption algorithm is implemented to retrieve the plain (original) image using the secret key. Experimental results and security analyses are applied using the suggested algorithm and its performances are validated with recent cryptographic algorithms. The security and performance analyses conclude that the suggested algorithm is secure, fast, and resists various attacks.

1. Introduction In the current era where our lives depend on technology and the exchange of information, information security has become an important challenge. This information can take several forms, such as images, video, audio, text, and others. Moreover, images specifically have many applications in many sensitive areas, such as medical, military, and personal data, among others. This is why scientists are trying to protect the security of images while transferring them through various communication channels and preventing attacks that hackers may perform. The security of information can be achieved in three different ways: encryption, steganography and watermarking.

8. Conclusion In this paper, a new cryptographic algorithm, based on a twodimensional piecewise smooth nonlinear chaotic map, has been proposed. 2DPSNCM produces chaotic sequences necessary to digital image encryption. NIST test has been executed on these sequences and it has confirmed that the 2DPSNCM is appropriate to digital image encryption. The security of the proposed algorithm has been proved over many experimental analyses: histogram analysis, information entropy analysis, correlation analysis, sensitivity analyses, key space analysis, noise attack analysis, and chosen plaintext attack analysis. The experimental results have concluded that the proposed algorithm can be used to image encryption efficiently. Finally, the quantum image encryption algorithm via 2DPSNCM will be proposed to increase the current algorithm’s security in the future. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

الگوریتم رمزنگاری جدید از طریق یک نقشه آشفته دو بعدی |

| عنوان انگلیسی مقاله: |

A new cryptographic algorithm via a two-dimensional chaotic map |

|

|

|