این مقاله انگلیسی ISI در 4 صفحه در سال 2016 منتشر شده و ترجمه آن 10 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

کاربرد مدل کلارک-ویلسون برای بهبود امنیت سیستم هوش تجاری |

| عنوان انگلیسی مقاله: |

Application of the Clark-Wilson Model for Business Intelligence System Security Improvement |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2016 |

| تعداد صفحات مقاله انگلیسی | 4 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | مدیریت سیستم های اطلاعات |

| چاپ شده در مجله (ژورنال) | چالش های فن آوری مدرن – CHALLENGES OF MODERN TECHNOLOG |

| کلمات کلیدی | امنیت فناوری اطلاعات، یکپارچگی داده ها، مدل کلارک – ویلسون، هوش تجاری (BI)، سیستم های اطلاعات |

| کلمات کلیدی انگلیسی | IT security – data integrity – Clark-Wilson Model – Business Intelligence – Information Systems |

| ارائه شده از دانشگاه | دانشگاه فناوری ورشو، دانشکده الکترونیک و انستیتوی ارتباطات فناوری اطلاعات، لهستان |

| نویسندگان | Paweł Buława – Marcin Kowalczyk |

| شناسه دیجیتال – doi | https://doi.org/10.5604/01.3001.0009.5444 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| فرضیه | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11761 |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 10 صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

مقدمه مدل یکپارچگی کلارک – ویلسون سیستم های هوش تجاری تحقیقات و نتایج نتیجه گیری ها منابع |

| بخشی از ترجمه |

|

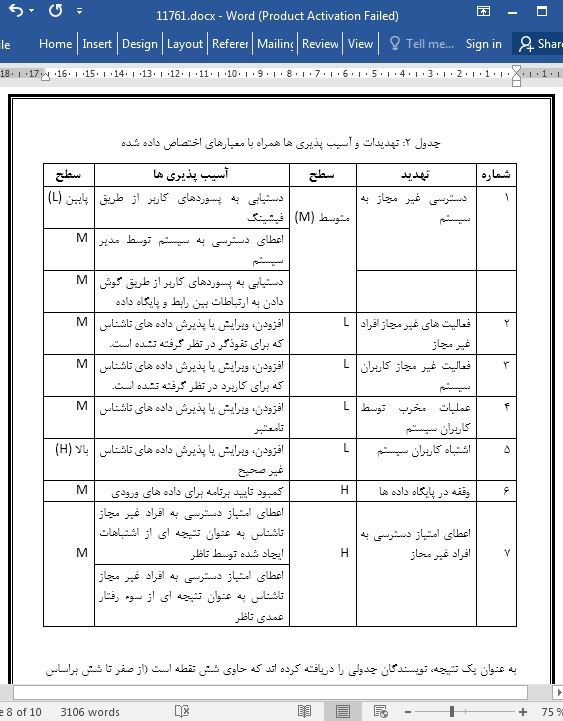

این مقاله مسائل نظری مربوط به امنیت داده ها در سیستم های اطلاعاتی را ارائه می کند که در واقع نمایش عملی از مدل کلارک – ویلسون براساس مثال ابزار هوش تجاری است و کارکرد ماژول فروش اپراتور ارتباطی را اجرا می کند. همچنین افزایش امنیت سیستم ایجاد شده را با استفاده از تحلیل خطر مورد ارزیابی قرار می دهد.

مقدمه هر روزه شرکت ها حجم قابل توجهی از داده های مرتبط با فعالیت های خود را انباشته می کنند. پردازش کارآمد در انطباق با تمامی قوانین ایمنی می تواند عامل کلیدی در حداکثر کردن ارزش یک شرکت، دستیابی به منافع بیشتر، بهبود رقابت پذیری و سازگاری با الزامات رسمی تحمیل شده توسط قانون باشد. به منظور غلبه بر این چالش ها، شرکت ها می بایست در سیستم های پیچیده ای سرمایه گذاری کنند که از آن ها در این فعالیت ها پشتیبانی می کند. یکی از این راهکارها، سیستم های مبتنی بر ذخیره سازی داده ها در ادغام با ابزارهای پیشرفته تحلیل و گزارش دهی هوش تجاری است به طوری که امنیت داده های پردازش شده یکی از مسائل مهم در این زمینه است. به طور کلی، امنیت اطلاعات به عنوان حفاظت از آن در مقابل تخریب تصادفی یا عمدی، افشاء یا تغییر تعریف می شود [3]. مطابق با این تعریف، سه موله اصلی امنیت داده ها وجود دارد: محرمانگی ، یکپارچگی و قابلیت دسترسی که به طور متداول به عنوان سه گانه CIA شناخته می شود [4]. محرمانگی به این معنا است که تنها افراد مجاز به اطلاعات دسترسی دارند؛ یکپارچگی داده ها اطمینان می دهد که داده ها دقیق و کامل هستند؛ قابلیت دسترسی مسئول دسترسی به منابع در تطابق با نیازهای کاربر است. علاوه بر این، جنبه های بسیار مهمی در امنیت داده ها نیز وجود دارد که شامل تهدیدات و آسیب پذیری ها است. امنیت یک سیستم زمانی در معرض خطر قرار می گیرد که یک تهدید، از یک آسیب پذیری بهره برداری کند. به طور کلی، ما هیچ تاثیری بر تهدیدات نداریم. با این حال، امکان از بین بردن یا کاهش آسیب پذیری هایی که توسط تهدیدات مورد بهره برداری قرار می گیرند، وجود دارد. یکی از متخصصان در حوزه امنیت به نام Ross Anderson بیان می کند مهندسی امنیت نیازمند دانش و آگاهی بین رشته از مقاومت در برابر تداخل در تجهیزات و روش های رسمی گرفته تا دانش در حوزه روانشناسی کاربردی، روش های سازمانی، بازرسی و قانون است [5]. |

| بخشی از مقاله انگلیسی |

|

This paper presents the theoretical issues of data security in information systems, a practical implementation of the Clark-Wilson model on the example of Business Intelligence tool, performing the function of a telecommunications operator sales module, and an evaluation of the increase of security of the system created, using risk analysis.

Introduction Each day companies accumulate significant volumes of data related to their activities. Efficient processing in compliance with all safety rules may be the key factor in maximizing a company’s value, achieving higher profits, improving competitiveness and meeting the formal requirements imposed by law. In order to cope with these challenges, companies have to invest in complex systems that support them in these activities. One of the solutions are systems based on data warehousing integrated with advanced analysis and reporting Business Intelligence tools, in which one of the paramount issues is the security of the processed data. In general, the information security can be defined as its protection against accidental or deliberate destruction, disclosure or modification [3]. According to this definition, there are three main components of data security: confidentiality, integrity and availability, commonly known as the CIA triad [4]. Confidentiality means that only authorized persons have access to information, data integrity ensures that data is accurate and complete, and availability is responsible for access to resources in compliance with the user’s needs. Further very important aspects in data security are threats and vulnerabilities. The security of a system can be compromised when a threat exploits a vulnerability. Generally, we do not have influence on threats. However, it is possible to eliminate or reduce the vulnerabilities which can be exploited by threats. Ross Anderson, a specialist in the field of security, says that security engineering requires interdisciplinary knowledge in fields such as cryptography and computer security, through resistance to encroachment in equipment and formal methods, to knowledge in the field of applied psychology, methods of organization, audit and law [5]. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

کاربرد مدل کلارک-ویلسون برای بهبود امنیت سیستم هوش تجاری |

| عنوان انگلیسی مقاله: |

Application of the Clark-Wilson Model for Business Intelligence System Security Improvement |

|

|

|