این مقاله انگلیسی ISI در نشریه J-Stage در 12 صفحه در سال 2016 منتشر شده و ترجمه آن 28 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

تشخیص حمله شیلینگ در سیستم های توصیه گر از طریق تجزیه و تحلیل الگوهای انتخاب |

| عنوان انگلیسی مقاله: |

Shilling Attack Detection in Recommender Systems via Selecting Patterns Analysis |

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار مقاله | 2016 |

| تعداد صفحات مقاله انگلیسی | 12 صفحه با فرمت pdf |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر و فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | مهندسی نرم افزار، شبکه های کامپیوتری، رایانش امن و امنیت اطلاعات |

| مجله مربوطه | تراکنش های IEICE در اطلاعات و سیستم ها – IEICE Transactions on Information and Systems |

| دانشگاه تهیه کننده | آزمایشگاه محاسبه خدمات قابل اعتماد در انجمن فیزیکی سایبر (دانشگاه چونگکینگ)، گروه آموزش، چین |

| کلمات کلیدی این مقاله | استخراج ویژگی، محبوبیت، الگوهای انتخاب، سیستم های توصیه گر، حملات شیلینگ |

| رفرنس | دارد |

| نشریه J-Stage |  |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت 14 B Nazanin | 28 صفحه |

| ترجمه عناوین تصاویر و جداول | ترجمه نشده است |

| ترجمه متون داخل تصاویر | ترجمه نشده است |

| ترجمه متون داخل جداول | ترجمه نشده است |

| درج تصاویر در فایل ترجمه | درج شده است |

| درج جداول در فایل ترجمه | درج شده است |

| درج فرمولها و محاسبات در فایل ترجمه به صورت عکس | درج شده است |

- فهرست مطالب:

خلاصه

1. معرفی

2. کار مربوطه

1.2 مدل های حمله

2.2 ویژگی های مشتق شده از الگوهای امتیاز

3.2 روش های تشخیص حمله شیلینگ

3. تجزیه و تحلیل محبوبیت پروفایل های کاربر

1.3 ویژگی توزیع محبوبیت آیتم

2.3 ویژگی محبوبیت پروفایل های کاربر

4. روش پیشنهادی

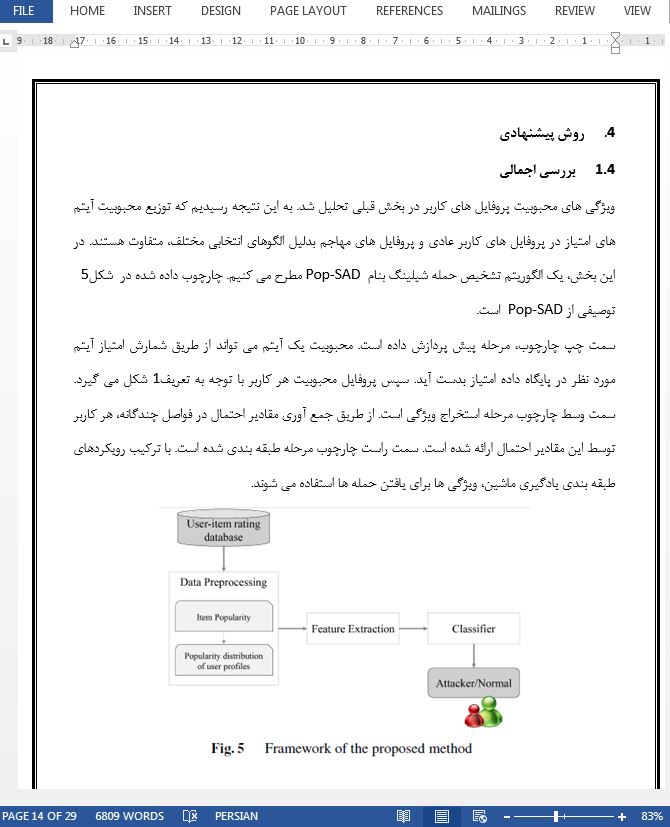

1.4 بررسی اجمالی

2.4 روش استخراج ویژگی

3.4 تشخیص مهاجمان

5. آزمایش و بحث

1.5 روش تجربی

2.5 عملکرد تشخیص روش های مختلف

3.5 تاثیر تعداد فواصل بر عملکرد تشخیص

4.5 ارزش عملی روش تشخیص پیشنهادی

5.5 بحث

1.5.5 هزینه زمان

2.5.5 تجزیه و تحلیل اثربخشی

6. نتیجه گیری و کارهای آینده

- بخشی از ترجمه:

6. نتیجه گیری و کارهای آینده

در این مقاله، حملات شیلینگ از طریق تجزیه و تحلیل الگوهای انتخاب شناسایی شده است. در حالی که محبوبیت آیتم در سیستم های توصیه گر معمولا توزیع قدرت قانون را دنبال می کند، الگوهای انتخاب مختلف بین کاربران عادی و مهاجمان به تفاوت هایی در محبوبیت منجر می گردد. بنابراین، ویژگی ها از توزیع محبوبیت پروفایل های کاربر استخراج شده است. پس از آن، الگوریتم Naive Bayes برای استفاده ی ویژگی های ارائه شده جهت به دست آوردن ردیاب Pop-SAD حمله شیلینگ به کار رفته است. آزمایشات بر روی مجموعه داده موویلنز 100K و مجموعه داده آمازون، عملکرد بهتر ردیاب Pop-SAD ساخته شده بر روی این ویژگی های به دست آمده را از الگوهای امتیاز از نظر عملکرد تشخیص نشان می دهد.

برای کار در آینده، برنامه ای در مورد ترکیب ویژگی های مشتق شده الگوهای امتیاز و الگوهای انتخاب برای بدست آوردن ردیاب با دقت بالا داریم. علاوه بر این، اطلاعات دیگر، مانند برچسب زمانی و فاصله در رتبه بندی، همچنین می تواند برای پیدا کردن مهاجمان استفاده شود. در نهایت، کاربران برچسب دار کمی وجود دارد، کاربران بدون برچسب متعددی در دسترس هستند، روش های تشخیص که با برچسب جزئی کاربران برخورد می کند، برای برای برنامه های کاربردی دنیای واقعی پیشنهاد خواهد شد.

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

ردیابی حمله شیلینگ در سیستم های توصیه شده از طریق آنالیز الگوهای انتخاب |

| عنوان انگلیسی مقاله: |

Shilling Attack Detection in Recommender Systems via Selecting Patterns Analysis |

|

|