این مقاله انگلیسی ISI در نشریه الزویر در 13 صفحه در سال 2016 منتشر شده و ترجمه آن 35 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

دیدگاه راه حل های امنیت و حفظ حریم خصوصی در اینترنت اشیا |

| عنوان انگلیسی مقاله: |

On perspective of security and privacy-preserving solutions in the internet of things |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2016 |

| تعداد صفحات مقاله انگلیسی | 13 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | بررسی کوتاه (Mini Review) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات ، مهندسی کامپیوتر |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری ، اینترنت و شبکه های گسترده ، امنیت اطلاعات ، رایانش ابری |

| چاپ شده در مجله (ژورنال) | شبکه های کامپیوتری – Computer Networks |

| کلمات کلیدی | رمزنگاری، اینترنت اشیاء، ارزیابی عملکرد، حریم خصوصی، امنیت |

| کلمات کلیدی انگلیسی | Cryptography – Internet of things – Performance evaluation – Privacy – Security |

| ارائه شده از دانشگاه | گروه ارتباطات، دانشگاه فناوری برنو، جمهوری چک |

| نمایه (index) | scopus – master journals – JCR |

| نویسندگان | Lukas Malina – Jan Hajny – Radek Fujdiak – Jiri Hosek |

| شناسه شاپا یا ISSN | 1389-1286 |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.comnet.2016.03.011 |

| ایمپکت فاکتور(IF) مجله | 4.637 در سال 2019 |

| شاخص H_index مجله | 127 در سال 2020 |

| شاخص SJR مجله | 0.845 در سال 2019 |

| شاخص Q یا Quartile (چارک) | Q1 در سال 2019 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11198 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت Elsevier |

| نشریه | الزویر – Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 35 (1 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | به صورت عکس درج شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده 1-مقدمه 2- امنیت و حریم خصوصی در IoT 2-1- مرورکلی راه حلهای ارتباطات ایمن، احراز هویت و ایجاد کلید در IoT 2-2- کارهای مرتبط 3- پریمیتیوهای طرحهای رمزنگاری بر روی دستگاههای متعدد 3-1- عملکرد پریمتیوهای رمزنگاری بر روی دستگاههای منابع محدود 3-2- عملکرد پریمیتیوهای رمزنگاری بر روی دستگاههای عملکرد متوسط و بالا 3-3- الزامات حافظه پریمیتیوهای رمزنگاری 4- چشم انداز تکنیکهای حریم خصوصی در اینترنت اشیاء 4-1- رویکردهای کلی برای حریم خصوصی و K ناشناسی داده ها 4-2- رمزنگاری همریختی 4-3- امضاهای گروهی و امضاهای حلقوی 4-4- امضاهای مبتنی بر ویژگی و رمزنگاری مبتنی بر ویژگی 4-5- مقایسه تکنیکهای حفظ کننده حریم خصوصی 5- نتیجه گیری |

| بخشی از ترجمه |

|

چکیده اینترنت اشیاء (IoT) یک تنوع گسترده ای از دستگاهها از پلتفرمهای مختلف با ظرفیتهای محاسباتی و قابلیتهای متفاوت را گرد هم می آورد. هتروژنیتی شبکه و فراگیر بودن دستگاههای IoT سبب افزایش تقاضا در ارتباط با امنیت و حفاظت حریم خصوصی شده است. بنابراین، مکانیسمهای رمزنگاری باید به حد کافی قوی باشند تا این الزامات فزآینده را برآورده سازند، اما به طور همزمان باید به حد کافی کارا و موثر باشند تا بر روی دستگاههای منابع محدود اجرا شوند. در این مقاله، ما یک ارزیابی دقیق از عملکرد پرکابردترین الگوریتمهای رمزنگاری بر روی دستگاههای منابع محدود ارائه می کنیم که اغلب در شبکه های IoT ظاهر می شوند. ما عملکرد پریمیتیوهای متقارن همانند طرحهای امضای دیجیتال و طرحهای ارتقاء حریم خصوصی بر روی میکروکنترلرهای متعدد، کارتهای هوشمند و دستگاههای موبایل را ارزیابی می کنیم. به علاوه، ما آنالیز قابلیت استفاده از طرحهای بعدی (آینده)، همانند طرحهای رمزنگاری همریختی، امضاهای گروهی و طرحهای مبتنی بر ویژگی را ارائه می کنیم.

1-مقدمه امروزه، اینترنت اشیاء (IoT) یک موضوع به طور گسترده در حال بحث در میان محققان، مهندسان و تکنسین ها می باشد. IoT تمایل دارد تا موج نوآوری بعدی باشد و تعریفهای بسیاری از پارادایم IoT وجود دارند. برای مثال، IoT می تواند به صورت یک شبکه ای از هویتهای هتروژن به شدت به هم پیوسته همانند تگها، سنسورها، دستگاههای جاسازی شده، دستگاههای الکترونیکی دستی و سرورهای عقب پایان (back-end) تعریف شود. IoT خدمات و اپلیکیشنهای جدید فراهم می کند که می توانند در خانه های هوشمند، اپلیکیشنهای انتقال (برای مثال شبکه های موقت فضایی-VANETها)، اندازه گیری هوشمند، گرید (شبکه) هوشمند و غیره به کار گرفته شوند. شکل1 مثالی از محیط IOT را ترسیم می کند و برخی تکنولوژیها و ابزارهایی را که می توانند در IoT استفاده شوند را نشان می دهد.

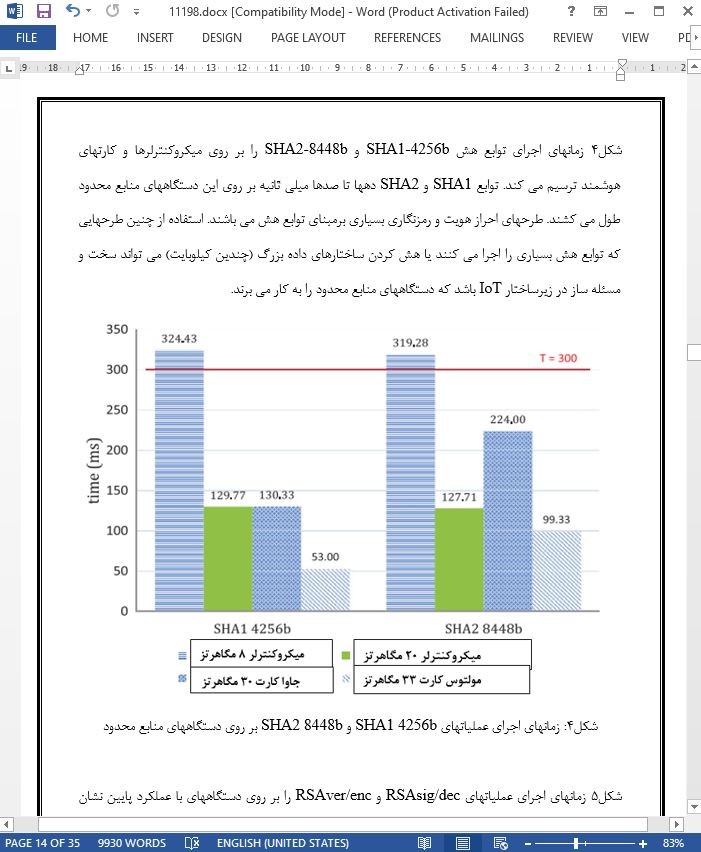

5- نتیجه گیری کارها و تحقیقات بسیاری امنیت و حریم خصوصی در IoT را بحث می کنند. با این وجود، کارهای معدودی راه حلهای امنیت مفید و قابل اعمال به IoT را ارائه می کنند. این کار محدودیتهای حافظه و عملکرد پریمیتیوها و طرحهای رمزنگاری کنونی را بر روی انواع متعدد دستگاهها ارائه می کند که می توانند در IoT استفاده شوند. امروزه، رمزهای متقارن و توابع هش می توانند به آسانی بر خدمات IoT گنجانده شوند که از دستگاههای منابع محدود استفاده می کنند. این توابع تنها چند میلی ثانیه طول می کشند و می توانند بر روی میکروکنترلرهای حافظه محدود با RAM کمتر از 1 کیلوبایت اجرا شوند. طرحهای رمزنگاری نامتقارن و عملیاتهای حساب ماژولار می توانند در خدمات IoT و همچنین اپلیکیشنها استفاده شوند. به هر حال، دستگاهها باید حداقل RAM اندازه متوسط (یعنی بزرگتر از 4 کیلوبایت) و حافظه ذخیره سازی متوسط (یعنی بیشتر از 10 کیلوبایت) فراهم کنند. به علاوه، زمان اجرای برخی توابع و عملیاتهای رمزنگاری، برای مثال امضاء RSA توسط یک کلید خصوصی 2048 بیت، می تواند سبب یک تاخیر (لتنسی) بیش از صدها میلی ثانیه بر روی دستگاههای منابع محدود همانند میکروکنترلرهای MSP، کارتهای هوشمند و غیره شوند. برای مثال، اپلیکیشنهایی که داده ها را به طور همزمان امضاء و ارسال می کنند، نمی توانند چنین عملیاتهای هزینه بر محاسبه ای را بر روی دستگاههای منابع محدود به کار ببرند. |

| بخشی از مقاله انگلیسی |

|

Abstract The Internet of Things (IoT) brings together a large variety of devices of different platforms, computational capacities and functionalities. The network heterogeneity and the ubiquity of IoT devices introduce increased demands on both security and privacy protection. Therefore, the cryptographic mechanisms must be strong enough to meet these increased requirements but, at the same time, they must be efficient enough for the implementation on constrained devices. In this paper, we present a detailed assessment of the performance of the most used cryptographic algorithms on constrained devices that often appear in IoT networks. We evaluate the performance of symmetric primitives, such as block ciphers, hash functions, random number generators, asymmetric primitives, such as digital signature schemes, and privacy-enhancing schemes on various microcontrollers, smart-cards and mobile devices. Furthermore, we provide the analysis of the usability of upcoming schemes, such as the homomorphic encryption schemes, group signatures and attribute-based schemes.

1. Introduction Nowadays, the Internet of Things (IoT) is a widely-discussed topic among researchers, engineers and technicians. IoT tends to be the next wave of innovation and there are many definitions of the IoT paradigm. For example, IoT can be defined as a highly interconnected network of heterogeneous entities such as tags, sensors, embedded devices, hand-held devices and back-end servers. IoT provides new services and applications that can be deployed in smart homes, transport applications (e.g. Vehicular Ad hoc Networks – VANETs), smart metering, smart grid, etc. Fig. 1 depicts the example of the IoT environment and shows some technologies and appliances that can be used in IoT.

5. Conclusion Many works and surveys discuss the security and privacy in the IoT. Nevertheless, only few concrete works present useful and applicable security solutions for IoT. This work presents the performance and memory limitations of current cryptographic primitives and schemes on various types of devices that can be used in IoT. Nowadays, symmetric ciphers and hash functions can be easily implemented into the IoT services that use constrained devices. These functions take only few milliseconds and can run on memory restricted microcontrollers with RAM less than 1 kB. Asymmetric cryptographic schemes and modular arithmetic operations can be used in the IoT services and applications as well. However, the devices should provide at least middle-sized RAM (e.g. > 4 kB) and storage memories (e.g. > 10 kB). Further, the time execution of some asymmetric cryptography functions and operations, for example, RSA signing by a 2048-bit private key, can cause a latency more than hundreds milliseconds on computationally constrained devices such as MSP microcontrollers, smart cards, etc. For example, applications that must sign and send data in real time cannot employ such computational expensive operations on restricted devices. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

دیدگاه راه حل های امنیت و حفظ حریم خصوصی در اینترنت اشیا |

| عنوان انگلیسی مقاله: |

On perspective of security and privacy-preserving solutions in the internet of things |

|

|

|