این مقاله انگلیسی ISI در نشریه ساینس دایرکت (الزویر) در 16 صفحه در سال 2018 منتشر شده و ترجمه آن 29 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

خلاصه سازی داده های عظیم برای تشخیص نفوذ سبک وزن در شبکه های رایانه ای |

| عنوان انگلیسی مقاله: |

Abstracting Massive Data for Lightweight Intrusion Detection in Computer Networks |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | |

| سال انتشار | 2018 |

| تعداد صفحات مقاله انگلیسی | 16 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر، مهندسی فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری، رایانش ابری |

| چاپ شده در مجله (ژورنال) | علوم اطلاعات – Information Sciences |

| کلمات کلیدی | کاهش داده ها، تشخیص نفوذ، تشخیص ناهنجاری، امنیت رایانه |

| کلمات کلیدی انگلیسی | Data reduction – intrusion detection – anomaly detection – computer security |

| ارائه شده از دانشگاه | دانشکده کامپیوتر و فناوری اطلاعات، چین |

| نمایه (index) | Scopus – Master journals – JCR |

| نویسندگان | Wei Wang، Jiqiang Liu، Georgios Pitsilis، Xiangliang Zhang |

| شناسه شاپا یا ISSN | ISSN 0020-0255 |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.ins.2016.10.023 |

| ایمپکت فاکتور(IF) مجله | 6.774 در سال 2019 |

| شاخص H_index مجله | 154 در سال 2020 |

| شاخص SJR مجله | 1.620 در سال 2019 |

| شاخص Q یا Quartile (چارک) | Q1 در سال 2019 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 10568 |

| لینک مقاله در سایت مرجع | لینک این مقاله در نشریه Elsevier |

| نشریه الزویر |  |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 29 صفحه (2 صفحه رفرنس انگلیسی) با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | به صورت عکس درج شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده |

| بخشی از ترجمه |

|

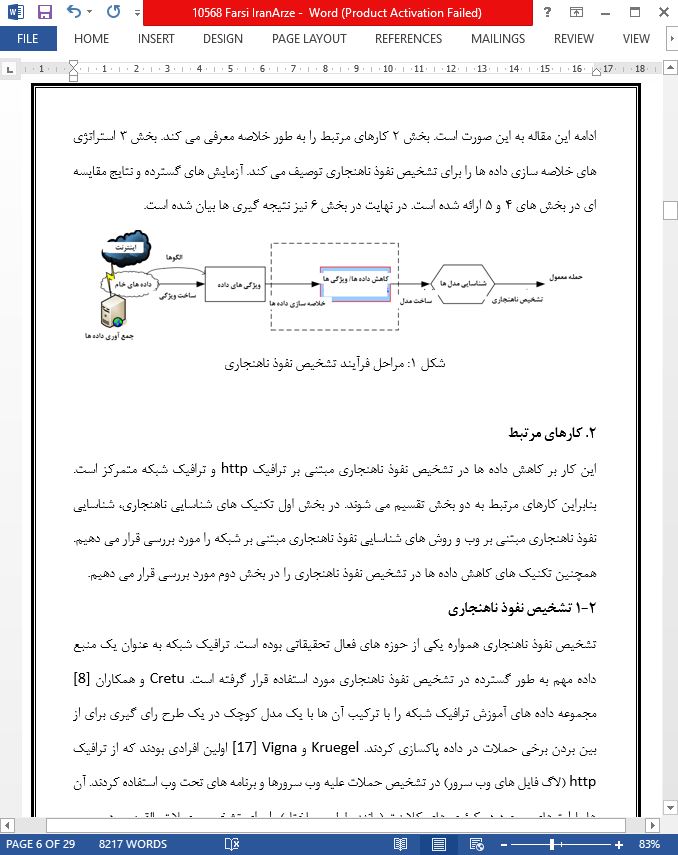

چکیده تشخیص نفوذ ناهنجاری در محیط های دارای داده های بزرگ نیازمند مدل های سبک وزنی است که توانایی دستیابی به عملکرد لحظه ای در حین تشخیص را داشته باشند. خلاصه کردن داده ها راهکاری برای بهبود کارآیی پردازش داده ها در تشخیص نفوذ ارائه می کند. خلاصه کردن داده ها به چکیده یا استخراج مرتبط ترین اطلاعات از مجموعه داده های عظیم اشاره دارد. در این مقاله سه استراتژی خلاصه سازی داده ها با عناوین استخراج نمونه ای ، انتخاب ویژگی و خلاصه کردن ویژگی پیشنهاد می دهیم. ما ابتدا روش موثری به نام استخراج نمونه ای را برای دستیابی به زیرمجموعه های نمایشی از دادهای بزرگ اصلی پیش از ساخت مدل های شناسایی پیشنهاد می دهیم. دو الگوریتم خوشه بندی به نام های انتشار وابستگی (AP) و k-means برای یافتن نمونه ها از داده های بازرسی به کار گرفته می شوند. روش های k- امین همسایه نزدیک (k-NN)، تحلیل مولفه های اصلی (PCA) و ماشین برداری پشتیبان (SVM) یک کلاسه برای شناسایی مورد استفاده قرار می گیرند. سپس دو استراتژی دیگر یعنی انتخاب ویژگی و استخراج ویژگی را برای خلاصه کردن داده های بازرسی مربوط به تشخیص نفوذ ناهنجاری به کار می گیریم. دو رشته http جمع آوری شده از یک محیط رایانشی واقعی همانند مجموعه داده های معیار KDD 99 برای اعتبارسنجی این سه استراتژی خلاصه سازی داده ها مورد استفاده قرار می گیرند. آزمایش های جامع نشان می دهند در حالی که این سه استراتژی کارآمدی فرآیند تشخیص را بهبود می دهند اما روش استخراج نمونه ای مبتنی بر AP به بهترین عملکرد در زمینه خلاصه کردن داده ها دست می یابد

1- مقدمه اهمیت امنیت شبکه های رایانه ای با توجه به حصور رایانه ها در زندگی روزانه افراد و همچنی فرآیندهای کسب و کار در بیشتر سازمان ها در حال رشد است. تشخیص نفوذ به عنوان تکنیک مهمی در ساختار دفاع در عمق امنیت شبکه به موضوع مطالعاتی مهمی در شبکه های رایانه ای تبدیل شده است. به طور کلی تکنیک های تشخیص نفوذ به عنوان شناسایی مبتنی بر امضاء و تشخیص ناهنجاری دسته بندی می شوند. روش شناسایی مبتنی بر امضاء (علامت) (مانند مقاله Snort [31]) بر پایگاه داده امضاهای مربوط به تهدیدات مخرب معروف متکی است. از طرف دیگر، تشخیص ناهنجاری مشخصه ای از فعالیت های معمولی موضوع را تعریف می کند و تلاش می کند تا هر گونه انحراف غیرقابل قبول را به عنوان یک حمله بالقوه شناسایی کند. به طور معمول تکنیک های یادگیری ماشین برای ساخت مشخصات طبیعی یک موضوع مورد استفاده قرار می گیرند. هرگونه رفتار قابل مشاهده یک سیستم همانند ترافیک شبکه [13,19]، سیستم عامل رایانه میزبان [11,36] یا یک اپلیکیشن موبایل [2,39] به عنوان موضوع اطلاعات قابل استفاده هستند.

6- نتیجه گیری ها مقدار داده ها در تشخیص نفوذ ناهنجاری در محیط های رایانشی فعلی به سرعت در حال گسترش است. بنابراین ایجاد یک مدل سبک وزن برای تشخیص نفوذ ناهنجاری به منظور دستیابی به شناسایی لحظه ای به چالش مهمی تبدیل شده است. ما در این مقاله داده های بزرگ را با یافتن مجموعه کوچکی از نمونه ها از مجموعه بزرگی از داده های اصلی خلاصه می کنیم. یک نمونه به خوبی نشان دهنده آیتم های دیگر داده ها است. نمونه ها در بین آیتم های داده شناسایی می شوند و خوشه های مربوط به آیتم های داده در اطراف این نمونه ها شکل می گیرند. سپس این نمونه ها به عنوان ورودی داده برای آموزش مدل های شناسایی مورد استفاده قرار می گیرند. این روش سبب بهبود کارآیی به دو دلیل می شود: اول، تنها یک مجموعه کوچکتر از داده ها برای پردازش مورد نیاز است و دوم، فرآیند تشخیص تنها می بایست براساس یک مدل فشرده انجام شود. در این مقاله برای نمایش قیاسی از استراتژی های مختلف خلاصه سازی داده ها در تشخیص نفوذ، انتخاب ویژگی مبتنی بر بهره اطلاعات و خلاصه سازی ویژگی مبتنی بر PCA برای تشخیص ناهنجاری معرفی شده است. |

| بخشی از مقاله انگلیسی |

|

Abstract Anomaly intrusion detection in big data environments calls for lightweight models that are able to achieve real-time performance during detection. Abstracting audit data provides a solution to improve the efficiency of data processing in intrusion detection. Data abstraction refers to abstract or extract the most relevant information from the massive dataset. In this work, we propose three strategies of data abstraction, namely, exemplar extraction, attribute selection and attribute abstraction. We first propose an effective method called exemplar extraction to extract representative subsets from the original massive data prior to building the detection models. Two clustering algorithms, Affinity Propagation (AP) and traditional k-means, are employed to find the exemplars from the audit data. k-Nearest Neighbor (k-NN), Principal Component Analysis (PCA) and one-class Support Vector Machine (SVM) are used for the detection. We then employ another two strategies, attribute selection and attribute extraction, to abstract audit data for anomaly intrusion detection. Two http streams collected from a real computing environment as well as the KDD’99 benchmark data set are used to validate these three strategies of data abstraction. The comprehensive experimental results show that while all the three strategies improve the detection efficiency, the AP-based exemplar extraction achieves the best performance of data abstraction.

1- Introduction The importance of computer network security is growing with the pervasive involvement of computers in people’s daily lives and in business processes within most organizations. As an important technique in the defense-indepth network security framework, intrusion detection has become a widely studied topic in computer networks in recent years. In general, the techniques for intrusion detection can be categorized as signature-based detection and anomaly detection. Signature-based detection (e.g., Snort [31]) relies on a database of signatures from known malicious threats. Anomaly detection, on the other hand, defines a profile of a subject’s normal activities and attempts to identify any unacceptable deviation as a potential attack. Typically, machine learning techniques are used to build normal profiles of a subject. Any observable behavior of a system, such as a network’s traffic [13,19], a computer host’s operating system [11,36] or a mobile application [2,39], can be used as the subject information.

6- Concluding remarks The amount of data in anomaly intrusion detection is becoming increasingly massive in current computing environments. Building a lightweight model for anomaly intrusion detection to achieve real-time detection therefore becomes an important challenge. In this paper, we abstract big audit data by finding a small set of exemplars from a large set of original data. An exemplar is nicely representative of other data items. Exemplars are identified among data items and clusters of data items are formed around these exemplars. The exemplars are then fed as data input for training the detection models. This method improves detection efficiency for two reasons: first, only a smaller set of data needs to be processed for the training, and second, the detection process only needs to be based on a compressed model. For a comparative view of different strategies of data abstraction in intrusion detection, in this paper we also introduced Information Gain based attribute selection and PCA based attribute abstraction for anomaly detection. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

خلاصه سازی داده های عظیم برای تشخیص نفوذ سبک وزن در شبکه های رایانه ای |

| عنوان انگلیسی مقاله: |

Abstracting Massive Data for Lightweight Intrusion Detection in Computer Networks |

|

|

|