این مقاله انگلیسی ISI در 7 صفحه در سال 2016 منتشر شده و ترجمه آن 15 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

پیشنهاد یک روش جدید برای شناسایی و جداسازی حمله گمراهی در شبکه حسگر بی سیم |

| عنوان انگلیسی مقاله: |

To Propose a Novel Technique for Detection and Isolation of Misdirection Attack in Wireless Sensor Network |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2016 |

| تعداد صفحات مقاله انگلیسی | 7 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات ، فناوری اطلاعات و ارتباطات |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری ، دیتا و امنیت شبکه |

| چاپ شده در مجله (ژورنال) | مجله هندی علوم و فناوری – Indian Journal of Science and Technology |

| کلمات کلیدی | حمله در شبکه های سنسور بیسیم، حمله گمراهی در شبکه سنسور بیسیم، محلی سازی گره، شبکه سنسور بیسیم |

| کلمات کلیدی انگلیسی | ssaults in Wireless Sensor Networks (WSNs) – Misdirection Attack in Wireless Sensor Network (WSN) – Node Localization – Wireless Sensor Network (WSN) |

| ارائه شده از دانشگاه | گروه علوم و مهندسی کامپیوتر، دانشگاه چندیگار، هند |

| نمایه (index) | Master Journal List |

| نویسندگان | Meenu Saini |

| شناسه شاپا یا ISSN | 0974-6846 |

| شناسه دیجیتال – doi | |

| شاخص H_index مجله | 41 در سال 2020 |

| شاخص SJR مجله | 0.113 در سال 2019 |

| شاخص Q یا Quartile (چارک) | Q4 در سال 2019 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11404 |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 15 (1 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه نشده است ☓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | درج نشده است ☓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده 1. دیباچه 1.1. موارد چالش برانگیز متنوع که در شبکه ی سنسور بیسیم قرار دارند 1.2. کیفیت سرویس 1.3. ایمنی 1.4. مصرف انرژی 2. حمله ها در شبکه ی سنسور بیسیم 2.1. حمله ی همانند سازی 2.2. حمله ی حفره ی سینک 2.3. حمله ی کرم چاله 2.4. حمله ی سیبیل (Sybil) 3. کارهای مرتبط 4. حمله گمراهی در شبکه سنسور بی سیم 4.1. انواع تهاجم های گمراهی 5. روش پیشنهاد شده 5.1. محلی سازی گره 5.3. الگوریتم S-LEACH 6. نتایج تجربی 6.1. نتایج تجربی 7. نتیجه گیری |

| بخشی از ترجمه |

|

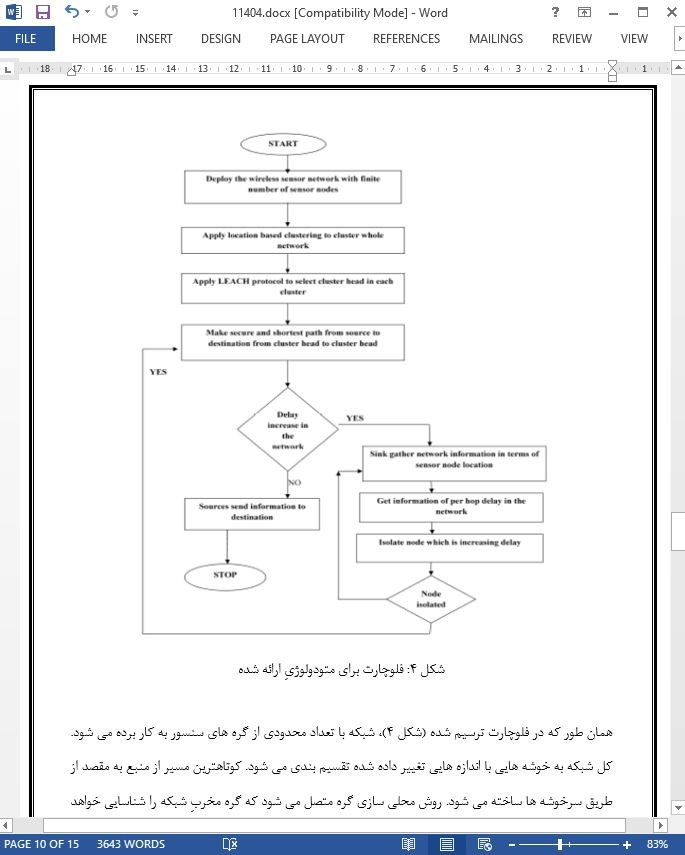

چکیده اهداف: پیاده سازی حمله ی گمراهی و تحلیل عملکرد شبکه ی پروتکل LEACH، ارائه ی روش بر مبنای محلی سازی گره برای شناسایی و جداسازی حمله ی گمراهی، پیاده سازی روش های موجود و ارائه شده و مقایسه ی نتایج به لحاظ خروجی، تاخیر و مصرف انرژی. روش: در این روش، فرایندی جدید برای شناسایی و جداسازی حمله ی گمراهی در شبکه های سنسور بی سیم ارائه می شود. روش ارائه شده بر مبنای محل سازی گره می باشد که تاخیر به ازای هر هاپ در آن محاسبه می شود و گرهی که زمان های بیشینه ی تاخیر را افزایش می دهد می تواند به عنوان گره مخرب شناسایی شود. یافته ها: شبیه سازی برای الگوریتم پیاده سازی شده در NS2 اجرا می شود. این کار با در نظر گرفتن سطحی 800*800 متر انجام داده می شود و تعداد گره ها 20 است. ارزیابی شده است که خروجی شبکه باید افزایش یابد و مصرف انرژی و تاخیرِ گره های سنسور باید کاهش یابد.

1. دیباچه شبکه ی سنسور بی سیم (WSN) شامل سنسورهای از راه دور سبک وزن با مولفه ها است. این گره های سنسور به طور کلی از نظر ارزش، ارزان تر هستند و ذخیره ی انرژی و توانایی های پردازش محدودی دارند. شبکه ی سنسور بیسیم متشکل از یک محدوده ای با اندازه ای بیش از حد معمول از گره های سنسور (معمولا صدها یا هزاران گره) میشود. این انواع شبکه تا سطحی زیاد متناسب هستند و به موقعیت های غیر دوستانه ارسال شده اند. در این حالت، اطلاعات جمع آوری شده به حفره ارسال می شوند و حفره، اطلاعات را از طریق یک شبکه به مشتری ارسال می کند. شکل 1 جریان های داده از گره سنسور V به گره S توسط گره M و یک گره N به حفره یا مقصد را نشان می دهد.

7. نتیجه گیری به خاطر ذات خود پیکربندیِ شبکه های سنسور، برخی از گره های مخرب می توانند به شبکه ملحق شوند. این موضوع، مسئول راه اندازیی انواع مختلفی از حمله های فعال و غیر فعال می شود. حمله ی گمراهی از نوع فعال تهاجم است که تاخیر در شبکه را افزایش خواهد داد. در این کار، روشی ارائه شده است که می تواند گره های مخرب را در شبکه شناسایی و از آن جداسازی کند. این گره های مخرب مسئول راه اندازی حمله ی گمراهی هستند. روش ارائه شده برمبنای محلی سازی گره می باشد. در این پژوهش، ایستگاه پایه تاخیر را به ازای هر هاپ تحلیل خواهد کرد. گرهی که بیشترین زمان تاخیر را افزایش می دهد، به عنوان گره مخرب در شبکه شناسایی می شود. تحلیل شده است که مصرف انرژیِ شبکه کاهش می یابد، خروجی افزایش پیدا می کند و تاخیر در شبکه کاهش می یابد. در انتهای عملکرد، پارامترها برمبنای تاخیر، خروجی و انرژی ارزیابی می شوند. |

| بخشی از مقاله انگلیسی |

|

Abstract Objectives: To implement misdirection attack and analyze network performance of LEACH protocol; to propose node localization based technique to detect and isolate misdirection attack; to implement existing and the proposed techniques and compare the consequences in terms of throughput, delay and energy consumption. Method: In this manner, a novel procedure has been proposed for the detection and isolation of the misdirection assault in Wireless Sensor Networks. The proposed technique is based on node localization, in which delay per hop is counted and the node which is increasing delay maximum times which can be detected as a malicious node. Findings: The simulation of the planned algorithm is performed in NS2 by taking area of 800*800 meters and the numbers of nodes are 20. It has been analyzed that network throughput is to raise and the delay and energy utilization of the sensor nodes lessened.

1. Introduction Wireless Sensor Network (WSN) consists of light weightremote sensors with components. These sensor nodes aregenerally cheaper in worth, with restricted energy storageand restricted process capabilities. Wireless Sensor Networkconsists of an oversized range of these sensor nodes (usuallyhundred or thousand of nodes). These sorts of networkare to a great degree appropriated and sent in an unfriendlysituations1. At that point gathered information is sent to thesink and sink sends information to the client through a web.Figure 1 indicated data flows from sensor node V to node Sthrough node M and a node N to sink or destination2.

7. Conclusion Due to self-configuring nature of sensor networks some malicious nodes may join the network which is responsible for triggering various types of active and passive attack. The misdirection attack is the active type of assault, which will increase the delay in the network. In this work, a technique has been proposed which can detect and isolate malicious nodes from the network which is responsible for triggering misdirection attack. The proposed technique is based on node localization in this method base station will analyze the delay per hop. The node which can increase delay maximum times will be detected as malevolent nodes in the network. It is analyzed that the energy consumption of the network gets reduced, throughput gets increased and delay gets reduced in the network. Towards the end performance parameters are assessed on the premise of delay, throughput, and energy. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

پیشنهاد یک روش جدید برای شناسایی و جداسازی حمله گمراهی در شبکه حسگر بی سیم |

| عنوان انگلیسی مقاله: |

To Propose a Novel Technique for Detection and Isolation of Misdirection Attack in Wireless Sensor Network |

|

|

|