این مقاله انگلیسی ISI در نشریه آی تریپل ای در 11 صفحه در سال 2020 منتشر شده و ترجمه آن 27 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

تقسیم بندی شبکه نسل پنجم: مروری بر امنیت |

| عنوان انگلیسی مقاله: |

5G Network Slicing: A Security Overview |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2020 |

| تعداد صفحات مقاله انگلیسی | 11 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات ، فناوری اطلاعات و ارتباطات |

| گرایش های مرتبط با این مقاله | سیستم های چندرسانه ای ، دیتا و امنیت شبکه ، مخابرات سیار ، کاربردهای ICT |

| چاپ شده در مجله (ژورنال) | IEEE Access |

| کلمات کلیدی | نسل پنجم، تقسیم بندی شبکه، امنیت |

| کلمات کلیدی انگلیسی | 5G, Network Slicing, Security |

| ارائه شده از دانشگاه | گروه علوم کامپیوتر، دانشگاه بخارست، رومانی |

| نمایه (index) | scopus – master journals – JCR – DOAJ |

| نویسندگان | Ruxandra F. Olimid – Gianfranco Nencioni |

| شناسه شاپا یا ISSN | 2169-3536 |

| شناسه دیجیتال – doi | https://doi.org/10.1109/ACCESS.2020.2997702 |

| ایمپکت فاکتور(IF) مجله | 4.983 در سال 2019 |

| شاخص H_index مجله | 86 در سال 2020 |

| شاخص SJR مجله | 0.775 در سال 2019 |

| شاخص Q یا Quartile (چارک) | Q2 در سال 2019 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11309 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت IEEE |

| نشریه | آی تریپل ای – IEEE |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 27 (1 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

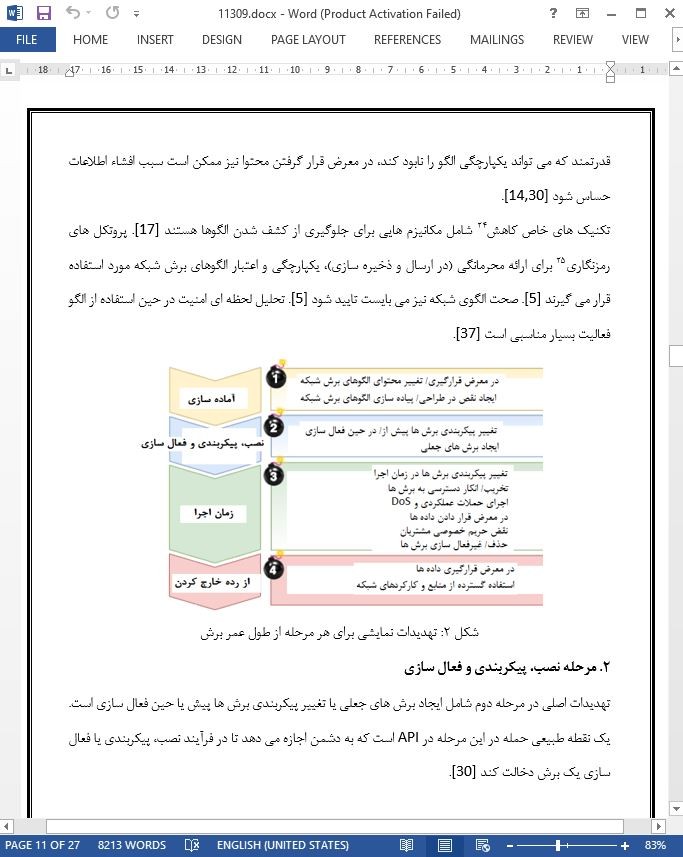

چکیده 1. مقدمه 2. مروری بر ادبیات 3. تقسیم بندی شبکه نسل پنجم A. معماری B. چرخه زندگی (طول عمر) برش 4. تهدیدات و توصیه های امنیتی A. امنیت طول عمر برش B. امنیت درون برش C. امنیت میان برشی 5. بحث A. امنیت انتها به انتها B. ایزوله سازی C. مدیریت امن و تنظیم D. مدل اطمینان E. تجهیزات نسل پنجم مشتری 6. نتیجه گیری ها |

| بخشی از ترجمه |

|

چکیده در حال حاضر نسل پنجم (5G) شبکه های سلولی توسط اپراتورهای شبکه در حال پیاده سازی و دستگاه های کاربر نهایی نسل پنجم توسط بسیاری از تولید کنندگان تجاری شده است. این تنها اولین گام در پیاده سازی شبکه های نسل پنجم است و توان بالقوه نسل پنجم همچنان دور از دسترسی است. در حال حاضر یکی از فناوری های اصلی نسل پنجم که مورد علاقه جامعه تحقیقاتی است، تقسیم بندی شبکه است. تقسیم بندی شبکه اجازه می دهد تا بهره برداری از زیرساخت نسل پنجم به صورت انعطاف پذیر و کارآمد انجام شود و سرویس های ناهمگون (مانند ارتباطات صوتی، پخش ویدیو، سلامت الکترونیک و ارتباطات خودرویی) را ارائه می کند. همانند هر فناوری جدید، یکی از جنبه های اصلی که می بایست در نظر گرفته شود مساله امنیت است. ما در این مقاله امنیت را در تقسیم بندی شبکه مورد نظر قرار می دهیم. ما تهدیدات و توصیه هایی را نمایان می کنیم که برحسب امنیت طول عمر، امنیت تقسیم بندی درونی و امنیت تقسیم بندی خارجی ارائه شده است. علاوه بر این، درباره مسائل امنیتی باز مرتبط با تقسیم بندی شبکه بحث می کنیم.

1. مقدمه بخش تکاملی نسل پنجم که شامل بهبود عملکرد در مقایسه با نسل چهارم است، قبلاً در بازار ارائه شده است. اما بخش تحویل آمیز نسل پنجم همچنان تحت بررسی جامعه تحقیقاتی و سازمان های استانداردسازی قرار دارد [1,2]. هدف آن ارائه سرویس های مختلف (مانند ارتباطات صوتی، پخش ویدیو، سلامت الکترونیک و ارتباطات خودرویی) با اشتراک گذاری همان زیرساخت نسل پنجم است. این هدف چالش برانگیز با استفاده از فناوری جدید تقسیم بندی امکان پذیر است [3]. تقسیم بندی شبکه یکی از عناوین مورد هدف در نسخه ششم پروژه همکاری نسل سوم (3GPP) [1] است و در نسخه هفدهم 3GPP [2] مورد بررسی بیشتر قرار گرفته است که در حال حاضر براساس جدول زمان بندی به ترتیب در ژوئن 2020 و 2021 به پایان می رسند. این روند به تحقیق درباره جنبه های امنیتی تقسیم بندی شبکه انگیزه می بخشد.

6. نتیجه گیری ها ما تهدیدات و توصیه های امنیتی مرتبط به امنیت تقسیم بندی شبکه را ارائه کرده ایم. ما نتیجه می گیریم که امنیت تقسیم بندی شبکه مسائل مختلفی را ایجاد می کند که می بایست مورد بررسی قرار گیرند. با توجه به این که تقسیم بندی شبکه به خودی خود در مراحل اولیه پیاده سازی قرار دارد، بنابراین تحلیل کامل امنیت آن بالغ نیست. بسیاری از جنبه های باز همچنان نیاز به آشکارسازی و بحث بیشتر دارد. ما به برخی از این موارد اشاره کرده و جهت های گیری های تحقیقاتی ممکن را نشان می دهیم. در میان این موارد به امنیت انتها به انتها، مکانیزم های دفاع خودکار (با استفاده از هوش مصنوعی)، پیاده سازی و اندازه گیری دقیق ایزوله سازی و مدل های دقیق امنیتی (برای تقسیم بندی شبکه به طور کلی یا تقسیم بندی دینامیکی شبکه به طور ویژه) اشاره می کنیم. ما هنوز پیش بینی می کنیم که زمان قابل توجهی برای اجرای تحلیل تجربی امنیت تقسیم بندی شبکه در مقیاس بزرگ برای اعتبارسنجی نتایج نظری مورد نیاز است. |

| بخشی از مقاله انگلیسی |

|

Abstract The fifth-generation (5G) of cellular networks is currently under deployment by network operators, and new 5G end-user devices are about to be commercialized by many manufacturers. This is just a first step in the 5G’s development, and the true potential of 5G is still far from being reached. Currently, one of the main 5G technologies under the interest of the research community is the network slicing. Network slicing will allow exploiting the 5G infrastructure to flexibly and efficiently provide heterogeneous services (e.g., voice communication, video streaming, e-health, vehicular communication). Like every new technology, one of the critical aspects that need to be considered is the security. In this article, we spotlight the security in 5G network slicing. We highlight threats and recommendations, which are presented in terms of life-cycle security, intra-slice security, and inter-slice security. Furthermore, we identify and discuss open security issues related to network slicing.

I. INTRODUCTION The evolutionary part of 5G, which consists of improvements in the performance compared to 4G, has been already released to the market. But the revolutionary part of 5G is still under the investigation of the research community and in work by the standardization organizations [1], [2]. It aims to provide differentiated services (e.g., voice communication, video streaming, e-health, vehicular communication) by sharing the same 5G infrastructure. This challenging target can be accomplished by using the novel technology of network slicing [3]. Network slicing is one of the topics targeted in the 3rd Generation Partnership Project (3GPP) Release 16 [1], and further addressed in 3GPP Release 17 [2], which are currently in progress with scheduled completion in June 2020 and 2021, respectively. This motivates an investigation of the security aspects of network slicing at this time.

VI. CONCLUSIONS We have presented threats and recommendations concerning networks slicing security. We conclude that network slicing security brings in a variety of issues that need to be addressed. Because network slicing itself is at an early development stage, the in-depth security analysis is premature. Many open aspects still need to be clarified and further discussed. We refer to some of these and indicate some possible research directions. Among these, we mention end-to-end security, automated defense mechanisms (using artificial intelligence), rigorous implementation and measurement of isolation, and rigorous security models (for network slicing in general or dynamic network slicing in particular). We anticipate still a considerable time until experimental analysis of network slice security can be conducted (at large scale) to validate theoretical results. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

تقسیم بندی شبکه نسل پنجم: مروری بر امنیت |

| عنوان انگلیسی مقاله: |

5G Network Slicing: A Security Overview |

|

|

|