این مقاله انگلیسی ISI در نشریه ACM در 17 صفحه در سال 2017 منتشر شده و ترجمه آن 17 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

برای تبادل بین محرمانه ماندن اطلاعات و کاربردی بودن آن ها در سیستم های تشخیص نفوذ مشترک – یک روش نظری بازی |

| عنوان انگلیسی مقاله: |

On the Tradeoff between Privacy and Utility in Collaborative Intrusion Detection Systems-A Game Theoretical Approach |

|

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار مقاله | 2017 |

| تعداد صفحات مقاله انگلیسی | 17 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر، مهندسی فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | امنیت اطلاعات، شبکه های کامپیوتری |

| کلمات کلیدی | سیستمهای تشخیص نفوذ مشارکتی، تبادل محرمانگی و کاربردپذیری، تئوری بازی |

| کلمات کلیدی انگلیسی | Collaborative Intrusion Detection Systems – Utility-privacy tradeo – Game theory |

| ارائه شده از دانشگاه | گروه ECE، دانشگاه ایالتی کارولینای شمالی |

| نویسندگان | Richeng Jin، Xiaofan He، Huaiyu Dai |

| شناسه دیجیتال – doi | https://doi.org/10.1145/3055305.3055311 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 9764 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت ACM |

| نشریه ACM |  |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| وضعیت ترجمه | انجام شده و آماده دانلود در فایل ورد و PDF |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 17 صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | به صورت عکس درج شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

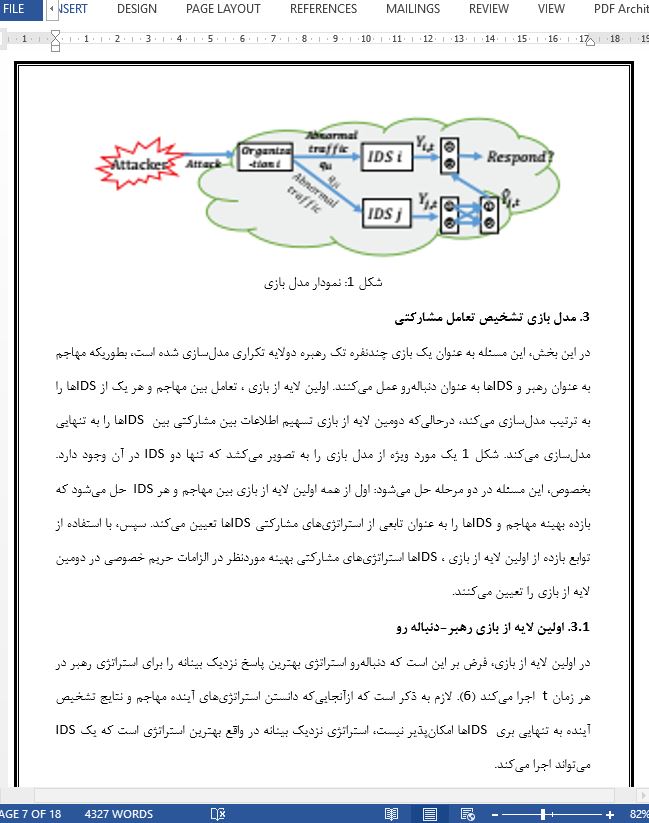

چکیده 1- مقدمه 2- فرمولبندی مسئله 2-1- مدل مهاجم 2-2- مدل مدافع 2-3- تنظیمات کلی 3- مدل بازی تشخیص تعامل مشارکتی 3-1- اولین لایه از بازی رهبر-دنباله رو 3-2- دومین لایه از بازی 4- حل کردن بازی 4-1- اولین لایه از بازی رهبر-دنباله رو 4-2- دومین لایه از بازی 5- مطالعه عددی 5-1- تبادل بین محرمانه ماندن اطلاعات و کاربردی بودن آنها 5-2- استراتژیهای همکاری 6- محدودیتها 7- نتیجهگیری و کارهای آینده |

| بخشی از ترجمه |

|

چکیده سیستمهای تشخیص نفوذ (IDSs) مکانیسمهای امنیتی مهمی هستند که تا حد گستردهای برای حفاظت از شبکه بحرانی بکار گرفته میشوند. به هر حال، IDS های معمولی با توجه به رشد سریع اندازه شبکهها و پیچیدگی حملات در مقیاس بزرگ، ناکارآمد هستند. برای کاهش این مسئله، IDSهای مشارکتی (CIDSها) در نشریات پیشنهاد شدهاند. در CIDSها، تعدادی از IDSها هشدارهای نفوذ و دادههای مرتبط دیگر را برای دستیابی به عملکرد بهتر در تشخیص نفوذ مبادله میکنند. با این وجود، تبادل اطلاعات مورد نیاز ممکن است منجر به فاش شدن اطلاعات محرمانه بخصوص درزمانی که این IDSها به سازمانهای مختلف خودکفا تعلق دارند، شود. به منظور دستیابی به یک شناخت کمّی از تبادل بین صحت تشخیص نفوذ و حریم خصوصی سازمان، یک بازی چند نفره یک رهبره دولایه تکراری در این کار معرفی شد. بر اساس آنالیز نظری بازی، ما میتوانیم رفتارهای مورد انتظار از مهاجم و IDSها را استنتاج کنیم و منحنی تبادل محرمانگی و سودمندی را به دست آوریم. علاوه براین، وجود تعادل نش (NE) ثابت شده است و یک الگوریتم به روز پویای غیرهمزمان نیز برای محاسبه استراتژیهای مشارکت بهینه IDSها پیشنهاد شده است. در پایان، نتایج شبیه سازی برای اعتباربخشی به این آنالیز نشان داده شدهاند.

7- نتیجهگیری و کارهای آینده در این کار، تبادل بین محرمانه ماندن اطلاعات و کاربردی بودن آنها در CIDها بهصورت یک بازی چندنفره تک رهبره دولایه تکراری فرمولبندی شده است که زمانی که IDSها با موفقیت به مهاجم پاسخ میدهند ، پایان مییابد. با حل اولین لایه از بازی رهبر-دنباله رو ، منحنی تبادل محرمانگی-کاربردپذیری برای استراتژیهای همکاری موردنظر، بسته به سیاستهای حریم خصوصی سازمانهای مختلف به دست آمده است. با حل دومین لایه از بازی، استراتژیهای مشارکتی برای IDSها در NE میتوانند محاسبه شوند. علاوه براین، وجود NE در دومین لایه از بازی اثبات شد و الگوریتم به روز پویای غیر همزمان برای محاسبه NE ایجاد گردید. ادامه این کار برای تنظیمات پویا یا حملات چندگانه محتمل شامل جهتگیریهای جالبی در آینده میباشد. |

| بخشی از مقاله انگلیسی |

|

Abstract Intrusion Detection Systems (IDSs) are crucial security mechanisms widely deployed for critical network protection. However, conventional IDSs become incompetent due to the rapid growth in network size and the sophistication of large scale aacks. To mitigate this problem, Collaborative IDSs (CIDSs) have been proposed in literature. In CIDSs, a number of IDSs exchange their intrusion alerts and other relevant data so as to achieve beer intrusion detection performance. Nevertheless, the required information exchange may result in privacy leakage, especially when these IDSs belong to dierent self-interested organizations. In order to obtain a quantitative understanding of the fundamental tradeo between the intrusion detection accuracy and the organizations’ privacy, a repeated two-layer single-leader multi-follower game is proposed in this work. Based on our game-theoretic analysis, we are able to derive the expected behaviors of both the aacker and the IDSs and obtain the utility-privacy tradeo curve. In addition, the existence of Nash equilibrium (NE) is proved and an asynchronous dynamic update algorithm is proposed to compute the optimal collaboration strategies of IDSs. Finally, simulation results are shown to validate the analysis. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

برای تبادل بین محرمانه ماندن اطلاعات و کاربردی بودن آن ها در سیستم های تشخیص نفوذ مشترک – یک روش نظری بازی |

| عنوان انگلیسی مقاله: |

On the Tradeoff between Privacy and Utility in Collaborative Intrusion Detection Systems-A Game Theoretical Approach |

|

|

|