این مقاله انگلیسی ISI در نشریه IEEE در 6 صفحه در سال 2018 منتشر شده و ترجمه آن 17 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

بسط یک بدافزار K آرایه ای با تکنولوژی زنجیره بلوکی |

| عنوان انگلیسی مقاله: |

Developing a K-ary malware using Blockchain |

|

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار | 2018 |

| تعداد صفحات مقاله انگلیسی | 6 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع ارائه مقاله | کنفرانس |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر و فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | امنیت اطلاعات، شبکه های کامپیوتری و مهندسی نرم افزار |

| چاپ شده در سمپوزیوم | سمپوزیوم مدیریت و عملیات شبکه – Network Operations and Management Symposium |

| کلمات کلیدی | بدافزار، بلاک چین، APT، ویروس K آرایه ای، برنامه مخرب |

| کلمات کلیدی انگلیسی | Malware – K-ary Virus – Malicious program – Blockchain – APT |

| ارائه شده از دانشگاه | بیروت، لبنان |

| نویسندگان | Joanna Moubarak، Eric Filiol، Maroun Chamoun |

| شناسه شاپا یا ISSN | ISSN 2374-9709 |

| شناسه دیجیتال – doi | https://doi.org/10.1109/NOMS.2018.8406331 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 9954 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت IEEE |

| نشریه آی تریپل ای | |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| وضعیت ترجمه | انجام شده و آماده دانلود در فایل ورد و PDF |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 17 صفحه (شامل 1 صفحه رفرنس انگلیسی) با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه نشده است ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | به صورت عکس درج شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده |

| بخشی از ترجمه |

|

چکیده امروزه حملات سایبری به سرعت در حال افزایش هستند. این حملات سفارشی چند برداری و هدفمند هستند و در چندین مسیر قرار می گیرند. علاوه بر این، به نظر می رسد که روش های هک کردن زیرزمینی به شبکه های سیار، معماری ها پیشرفته و شهرهای هوشمند نیز رسیده است. با توجه به این هدف، بدافزار از نقاط ورود و اتصال مختلفی استفاده می کند. علاوه بر این، آن ها در حال توسعه تکنیک های متعددی به منظور سوء استفاده، پوشاندن (استتار) یا تحلیل مقاومت هستند. از طرف دیگر، حفاظت در برابر ویروس ها از رویکردهای نوآورانه در مقابل شاخص های مخرب و ناهنجاری ها و همچنین آشکارسازی مفروضات محدودیت های مکانیزم های ضد ویروس استفاده می کنند. این مقاله اساسا جدیدترین موضوعات در زمینه ویروس شناسی رایانه ای را بیان می کند و سپس مفهوم جدیدی را برای ایجاد بدافزار غیرقابل شناسایی مبتنی بر فناوری بلاک چین معرفی می کند. همچنین این مقاله تکنیک های پذیرفته شده توسط نرم افزار مخرب به منظور اجتناب از عملکردهای پیاده سازی شده برای شناسایی ویروس ها را به طور خلاصه معرفی می کند و پیاده سازی تکنیک های جدید ویروسی که به شبکه بلاک چین کمک می کنند را ارائه می کند.

5- نتیجه گیری مطابق با ویرایشگرهای راهکارهای ضد ویروسی، آن ها توانایی شناسایی 99.9999 درصد از بد افزارهای شناخته شده و ناشناخته را دارند. با این حال، F. Cohen در سال 1996 اثبات کرد که شناسایی ویروس ها یک مساله غیرقابل تصمیم گیری است [17]. امروزه بسیاری از استراتژی های دفاعی به منظور کاهش سطح خطر پذیرفته شده اجرا می شوند. اساسا تحلیل ترافیک شبکه برای ایجاد یک معیار پایه برای جریان های معمولی شبکه و نمایان کردن های ناهنجاری ها مورد استفاده قرار می گیرد. همچنین مکانیزم های ردیابی و رصد کامل پکت ها برای مشاهده پذیر بهتر، گزارش دهی و بررسی شبکه اجرا می شوند. علاوه بر این، محموله و تحلیل رفتاری برای کشف بد افزارهای پیشرفته در نظر گرفته می شوند. همچنین روش های مهار نرم افزارها از طریق عوامل مسدودکردن برنامه های بالقوه تهاجمی در حامل ها و تفسیر فعالیت مخرب آن ها به کار گرفته می شوند. در نهایت بسیاری از عامل ها به منظور جمع آوری داده و نظارت بر نقاط انتهایی با استفاده از اطلاعات برای ارائه حفاظت موثر و واکنش به حادثه مورد استفاده قرار می گیرند. برای مقابله با آلودگی های رایانه ای، استفاده از چندین روش ترکیبی برای حذف نفوذهای بالقوه الزامی است. همچنین یکپارچگی راهکارها نیز در مدیریت، دیدگاه ها، پیوند فعالیت ها و پوشش امنیت از اهمیت بالایی برخوردار است. اگرچه این راهکارها اساسی هستند اما حوزه عملکرد ان ها محدود است. علاوه بر این، سودمندی شناسایی رفتاری و تمایل به دستیابی به احتمال کمتر همانند توافق ها و انتخاب های الگوریتم گونه می توانند ویژگی اصلی شناسایی را به طور کامل مهار کنند. اهرم اساسی، عامل انسانی و سیاست های امنیتی در محل است. براساس نظریه شمارش پذیری، برخی از مسائل قابل محاسبه نیستند و مساله شناسایی ویروسی یکی از مسائل غیرقابل تصمیم گیری است. |

| بخشی از مقاله انگلیسی |

|

Abstract Cyberattacks are nowadays moving rapidly. They are customized, multi-vector, staged in multiple flows and targeted. Moreover, new hacking playgrounds appeared to reach mobile network, modern architectures and smart cities. For that purpose, malware use different entry points and plug-ins. In addition, they are now deploying several techniques for obfuscation, camouflage and analysis resistance. On the other hand, antiviral protections are positioning innovative approaches exposing malicious indicators and anomalies, revealing assumptions of the limitations of the anti-antiviral mechanisms. Primarily, this paper exposes a state of art in computer virology and then introduces a new concept to create undetectable malware based on the blockchain technology. It summarizes techniques adopted by malicious software to avoid functionalities implemented for viral detection and presents the implementation of new viral techniques that leverage the blockchain network.

V- CONCLUSION According to antiviral solutions editors, they are able to detect 99.9999 per cent of known and unknown malware. However, in 1986, F. Cohen proved that the detection of viruses is an undecidable problem [17]. Many defense strategies are deployed nowadays to reduce the level of accepted risk. Primary, network traffic analysis is used to create a baseline for ordinary network flows and spot anomalies. Also, full-packet capture mechanisms are deployed for better visibility, reporting and network forensics. Furthermore, payload and behavioral analysis in sandboxes are considered for advanced malware discovery. Moreover, application containment approaches are employed through agents to exclude potential offensive programs in containers and intercept their malicious activity. Finally, many agents are used for data collection and endpoints monitoring using intelligence to provide efficient protection and incident response. To fight against computer infections, several combination approaches are essentials to eliminate potential intrusions. Also, solutions integration is crucial for management, insight, activities linking and security coverage. Although these solutions are essentials, their scope of operation is limited. Furthermore, the usefulness of the behavioral detection and the will to obtain a lower probability as well as the compromises and algorithmic choices may completely inhibit the essential property of the detection. The fundamental lever is the human factor and the security policies in place. According to the theory of computability, some problems are not calculable and the problem of viral detection is one of the undecidable problems. |

|

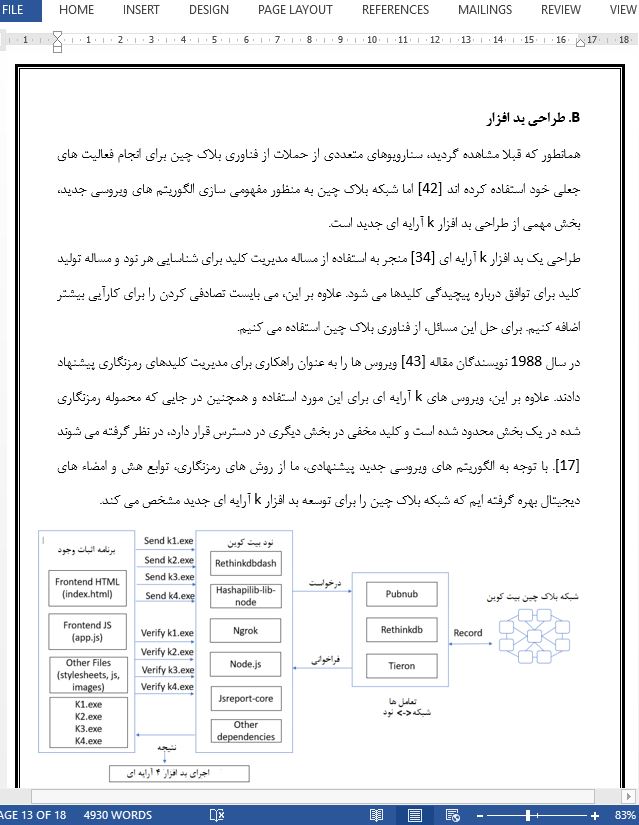

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

بسط یک بدافزار K آرایه ای با تکنولوژی زنجیره بلوکی |

| عنوان انگلیسی مقاله: |

Developing a K-ary malware using Blockchain |

|

|

|