این مقاله انگلیسی ISI در نشریه IJESC در 5 صفحه در سال 2016 منتشر شده و ترجمه آن 10 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

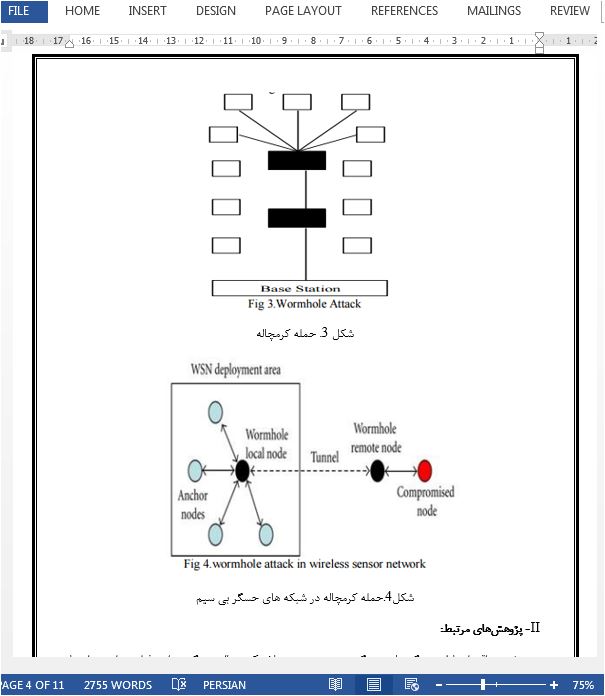

بررسی حملات کرم چاله و نحوه تشخیص آنها |

| عنوان انگلیسی مقاله: |

A Survey on Detection of Wormhole Attack |

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار مقاله | 2016 |

| تعداد صفحات مقاله انگلیسی | 5 صفحه با فرمت pdf |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری و سامانه های شبکه ای |

| مجله مربوطه | مجله بین المللی علوم مهندسی و محاسبات |

| دانشگاه تهیه کننده | دانشکده فنی و مهندسی، چنای، هند |

| کلمات کلیدی این مقاله | شبکه های بی سیم، حمله کرم چاله، گره های حسگر |

| رفرنس | دارد |

| نشریه | IJESC |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت 14 B Nazanin | 10 صفحه |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است |

| ترجمه متون داخل تصاویر | ترجمه نشده است |

| ترجمه متون داخل جداول | ترجمه نشده است |

| درج تصاویر در فایل ترجمه | درج شده است |

| درج جداول در فایل ترجمه | درج شده است |

- فهرست مطالب:

چکیده

مقدمه

حملات نوع کرم چاله

پژوهش های مرتبط

A : نحوه شناسایی حملات کرم چاله در یک شبکۀ حسگر بیسیم

B : نحوه شناسایی حملات کرم چاله در شبکه های بیسیم با اطلاعات پیوسته

C : الگوریتم های تشخیص دهنده حملات کرم چاله در سیستم های کدگذاری شده بیسیم(شبکه ای)

D : جلوگیری از حملات کرم چاله در شبکه های حسگر بیسیم

E : جلوگیری از حملات نوع کرم چاله در یک شبکۀ بیسیم Ad hoc

F : بسته های محدود: به سیستمی دفاعی گفته می شود که در برابر حملات کرم چاله در یک شبکۀ بیسیم صورت می گیرد.

G : شناسایی حملات کرم چاله در شبکه های حسگر بیسیم

H: روش مؤثر تشخیص حملات کرم چاله در شبکه های حسگر بیسیم

آنالیزهای تطبیقی

نتایج

- بخشی از ترجمه:

IV: نتایج:

در این بررسی، یک روش تشخیصی مطمئن ارائه شده است. الگوریتم ارائه شده، یکی از امن ترین الگوی مورد استفاده در مقابله با حملات نوع کرم چاله می باشد. که به برقراری یک ارتباط امن در بین دو گره کمک می-کند، بنابراین، در این مطالعه چندین روش، تشخیصی ارائه شده است. که هر کدام از این روش ها دارای ویژگی های امنیتی، ماتریس، دماتریس مخصوص بخود می باشد. در این مقاله، یک بررسی در مورد روش های مختلف تشخیصی ارائه شده است. همچنین، ویژگی های امنیتی این الگوریتم ها و روش های آنها آنالیز و با یکدیگر مقایسه شده¬اند.

- بخشی از مقاله انگلیسی:

IV. Conclusion

Detection method has to be established in a secure way. Algorithms is one among the security features of detecting wornhole attack. It helps in achieving secure communication among two sensor nodes. Hence, various detection methods are proposed. Each methods has its own security features, protocol, merits and demerits. In this paper, a survey of various detection methods are carried out. Security features of different algorithms and methods are analyzed and compared effectively.

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

بررسی حملات کرم چاله و نحوه تشخیص آنها |

| عنوان انگلیسی مقاله: |

A Survey on Detection of Wormhole Attack |

|

|