این مقاله انگلیسی ISI در نشریه آی تریپل ای در 8 صفحه در سال 2013 منتشر شده و ترجمه آن 20 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

تجزیه و تحلیل الزامات امنیتی شبکه بی سیم هوشمند |

| عنوان انگلیسی مقاله: |

Smart Grid Wireless Network Security Requirements Analysis |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2013 |

| تعداد صفحات مقاله انگلیسی | 8 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع ارائه مقاله | کنفرانس |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات ، فناوری اطلاعات و ارتباطات |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری ، دیتا و امنیت شبکه |

| چاپ شده در مجله (ژورنال) | کنفرانس بین المللی محاسبات و ارتباطات سبز – International Conference on Green Computing and Communications |

| ارائه شده از دانشگاه | محاسبات و علوم اطلاعات، موسسه علوم و فناوری مصدر، ابوظبی، امارات متحده عربی |

| نویسندگان | Khaja Altaf Ahmed – Zeyar Aung – Davor Svetinovic |

| شناسه دیجیتال – doi | https://doi.org/10.1109/GreenCom-iThings-CPSCom.2013.153 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11353 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت IEEE |

| نشریه | آی تریپل ای – IEEE |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 20 (1 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده 1. مقدمه 2. پیش زمینه و تحقیقات مرتبط 3. نتایج مرحله 1: توافق بر تعاریف: مرحله 2: شناسایی ویژگی های آسیب پذیر و/یا بحرانی مرحله 3: شناسایی اهداف و وابستگی های امنیتی مرحله 4: شناسایی تهدیدها و توسعه محصولات مرحله 5: ارزیابی خطر (ریسک) مرحله 6: استخراج و طبقه بندی الزامات امنیتی مرحله 7: اولویت بندی الزامات مرحله 8: بازرسی الزامات مرحله 9: بهبود مخزن 4. ارزیابی و پاسخ های پیشنهادی 5. نتیجه گیری |

| بخشی از ترجمه |

|

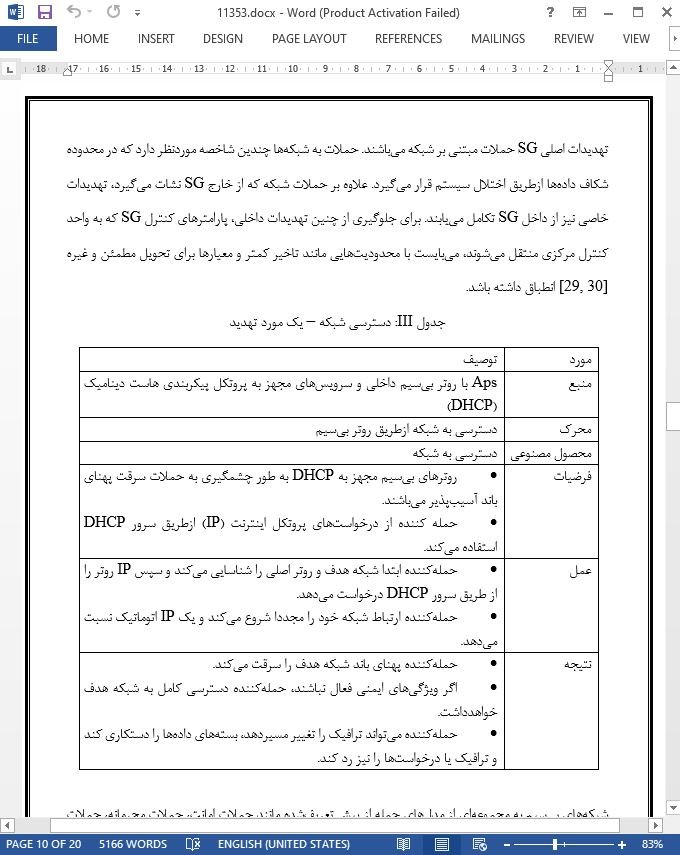

چکیده شبکه های برق را با یکپارچه سازی فناوری اطلاعات و ارتباطات (ICT) ارتقاء می دهند تا آن ها را قابل اطمینان تر، اقتصادی تر، مؤثرتر و دوستدار محیط زیست سازند. ادغام شبکه های برق با ICT به منظور ایجاد شبکه های هوشمند (SGs) هزینه ها را کاهش داده و عملکرد آن ها را نیز بهبود بخشیده است. اما ازطرفی، این امر موجب تهدیدات امنیتی سایبری نیز شده است. در سیستم های ICT سنتی، دستگاه های نهایی سیستم های قدرتمندی هستند که توان محاسباتی و ظرفیت حافظه بسیار بالایی را برای انجام محاسبات پیچیده جهت اجتناب از تهدیدهای امنیت سایبری دارند، درحالی که بسیاری از دستگاه های نهایی در SG فاقد این قابلیت ها می باشند. تلفیق امنیت در مراحل اولیه توسعه SG ازطریق مهندسی الزامات امنیت سیستم ها می تواند تهدیدهای امنیت سایبری بالقوه را کاهش دهد. این مقاله نتایج اعمال فرایند مهندسی الزامات امنیتی (SREP) در شبکه بی سیم SG را ارائه می کند، و پاسخ های بالقوه مانند استفاده از سیستم جهانی برای دستگاه های الکترونیکی هوشمند مجهز به ارتباطات سیار (GSM) با پشتیبانی سیستم موقعیت یاب جهانی پیشنهاد می دهد.

I. مقدمه موفقیت هر سیستمی وابسته به دریافت مؤثر نیاز ذینفعان در مشخصات موردنیاز می باشد [1, 2, 3]. برخی مطالعات نشان می دهند که هزینه افزودن الزامات در مراحل بعدی توسعه سیستم ممکن است 10 تا 100 برابر بیشتر باشد [4, 5]. Jones et al. [6] نشان داد که، در بیشتر پروژه های توسعه سیستم، تعمیر الزامات، طراحی و نقص کد 40% تا 50% تلاش های توسعه کل سیستم را می طلبد. علاوه برآن، بیش از 50% نقص ها درطی مهندسی الزامات سیستم ناشی می شود؛ اگر این فرایند به درستی انجام نشود، تاثیر جدی بر سیستم خواهدداشت. معایب درالزامات معمولا 25% تا 40% کل هزینه های پروژه را دربر می گیرد [7]. این امر اهمیت مشخصات موردنیاز را به عنوان یک مرحله حیاتی در چرخه زندگی توسعه سیستم ها برجسته می کند. به طور مشابه، الزامات امنیتی نیز تاثیر زیادی بر عملکرد بدون خطای هر سیستم دارند.

V. نتیجه گیری این مقاله کاربرد سیستماتیک مرحله به مرحله روش مهندسی الزامات امنیتی سیستم ها را به منظور استخراج، طبقه بندی، و اولویت بندی الزامات سیستم برای شبکه های بی سیم SG را ارائه می دهد. ما 43 الزام امنیتی را استخراج، طبقه بندی و اولویت بندی کردیم. 21 مورد اولویت زیاد، 16 مورد اولویت متوسط و 6 مورد نیز اولویت کم داشتند. همچنین 7 آسیب پذیری مربوط به داده در ارتباطات خانه به شبکه و 10 آسیب پذیری مربوط به شبکه در ارتباطات بین شبکه ای پیداشد. در مجموع ما 13 تهیدید را پیداکردیم. 3 نوع از این تهدیدها که برای SG فعال بودن بسیار خطرناک بودند، شناسایی شد. |

| بخشی از مقاله انگلیسی |

|

Abstract Power grids are being enhanced by integrating the Information and Communication Technology (ICT) to make them more reliable, economic, efficient, and environmentally friendly. The integration of power grids with ICT to build Smart Grids (SGs) has reduced costs and improved their performances. But, on the other hand, this has also brought the cyber security threats as well. In traditional ICT systems, the end devices are the powerful systems which have high computation power and memory capacity to perform the intense computations to avoid cyber security threats, whereas most of the end devices in SG lack these capabilities. Incorporating the security in the early stages of SG development through systems security requirements engineering can reduce the potential cyber security threats. This paper presents the results of applying Security Requirements Engineering Process (SREP) on the SG wireless network, and proposes the potential solutions that can be implemented such as using Global System for Mobile Communication (GSM)-enabled Intelligent Electronic Devices (IEDs) with Global Positioning System (GPS) support.

I. INTRODUCTION The success of any system relies on effectively capturing the stakeholders’ needs in requirements specification [1], [2], [3]. Some studies show that the cost of adding the requirements in later stages of the system development could be 10 to 200 times higher [4], [5]. Jones et al. [6] propose that, in most of the system development projects, fixing the requirements, design and code defects cost 40% to 50% of the total system development efforts. In addition, more than 50% of the defects originate during the systems requirements engineering; if not done properly it can seriously impact the system. Flaws in requirements typically cost 25% to 40% of the total project costs [7]. This highlights the importance of the requirements specifications as the vital step in the systems development lifecycle. Similarly, security requirements also have greater impact on the fault-free functioning of any system.

V. CONCLUSION This paper presents the step-by-step systematic application of the systems security requirements engineering method to elicit, categorize and prioritize security requirements for SG wireless networks. We elicited, categorized, and prioritized 43 security requirements. We found 21 of them to be of high priority, 16 of medium priority and 6 of low priority. We found 7 data-related vulnerabilities in house-to-grid communication and 10 network-related vulnerabilities in intra-grid communications. We found a total of 13 threats. We identified 3 types of threats to be more harmful to SG when active. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

تجزیه و تحلیل الزامات امنیتی شبکه بی سیم هوشمند |

| عنوان انگلیسی مقاله: |

Smart Grid Wireless Network Security Requirements Analysis |

|

|

|