این مقاله انگلیسی ISI در 11 صفحه در سال 2014 منتشر شده و ترجمه آن 26 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

فیشینگ، اسمیشینگ و ویشینگ: ارزیابی تهدیدات علیه دستگاه های تلفن همراه |

| عنوان انگلیسی مقاله: |

Phishing, SMiShing & Vishing: An Assessment of Threats against Mobile Devices |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2014 |

| تعداد صفحات مقاله انگلیسی | 11 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر ، فناوری اطلاعات و ارتباطات ، فناوری اطلاعات |

| گرایش های مرتبط با این مقاله | امنیت اطلاعات ، دیتا و امنیت شبکه ، رایانش امن ، اینترنت و شبکه های گسترده |

| چاپ شده در مجله (ژورنال) | مجله روندهای نوظهور در علوم محاسبات و اطلاعات – Journal of Emerging Trends in Computing and Information Sciences |

| کلمات کلیدی | فیشینگ، اسمیشینگ، ویشینگ، دستگاههای تلفن همراه، حملات، قربانیان سایبری، مهندسی اجتماعی |

| کلمات کلیدی انگلیسی | Phishing – SMiShing – Vishing – Mobile Devices – Attacks – Cyber-victims – Social Engineering |

| ارائه شده از دانشگاه | مرکز ارتباطات، رسانه ها و فناوری های اطلاعاتی (CMI) ، گروه سیستم های الکترونیکی، دانشگاه آلبورگ، کپنهاگ |

| نویسندگان | E. Yeboah-Boateng – Priscilla Mateko Amanor |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 11216 |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 26 (2 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه نشده است ☓ |

| ترجمه متون داخل جداول | ترجمه نشده است ☓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده 1. مقدمه 1.1 بیان مسئله 2. بررسی پیشینه 2.1 مهندسی اجتماعی 2.2 فیشینگ، اسمیشینگ و ویشینگ 2.3 دستگاههای تلفن همراه 2.4 تهدیدها علیه دستگاههای همراه 2.5 داده کاوی متن 3. روش تحقیق 3.1 نشانههای کلی 3.2 نشانههای فیشینگ 3.3 نشانههای اسمیشینگ 4. یافتهها 4.1 اطلاعات کاربر از امکانت آنلاین 4.2 رفتار آنلاین کاربر 4.3 اطلاع کاربر از تهدیدهای آنلاین 5. نتیجهگیری |

| بخشی از ترجمه |

|

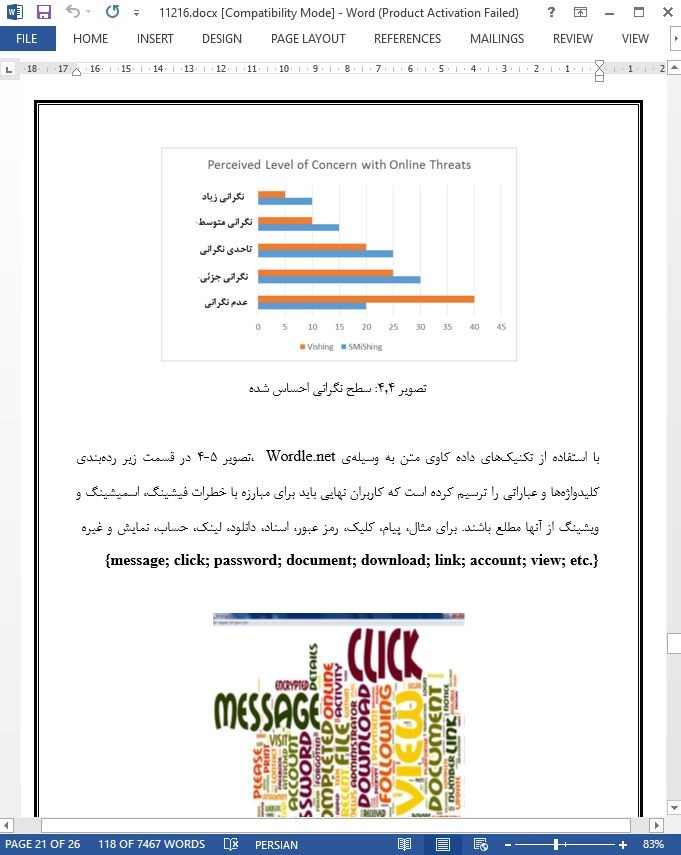

چکیده این تحقیق یک ارزیابی اکتشافی حملات فیشینگ، اسمیشینگ و ویشینگ علیه دستگاههای تلفن همراه است. این پژوهش به بررسی پیامدهای رفتار کاربر نهایی جهت کاهش تهدیدهای ناشی از استفادهی دستگاههای تلفن همراه برای خدمات و امکانات آنلاین پرداخته است. فیشینگ عبارت است از فریب کاربر از طریق حملهی اجتماعی مهندسی شده با هدف کلاهبرداری از کاربران خوش باور با وبسایتهای آشنا که جعلی بوده و طوری به نظر میرسد که از یک سازمان و منبع قانونی است. این کاربر را فریب میدهد تا مهاجم را مجهز به اعتبارنامههای دسترسی خود کند تا دسترسی مجاز برای زیان زدن به کاربر حاصل شود. حملات اسمیشینگ زمانی اتفاق میافتد که پیام متنی برای کاربر ارسال میشود یا بر لینک آماده شده کلیک میکند، که منجر به یک وبسایت جعلی یا دسترسی مهاجم به مخاطبان کاربر و/یا هر اطلاعات اعتباری دیگری میشود. ویشینگ یک حملهی فیشینگ صوتی است که یک تماس صوتی از سوی یک مهاجم دریافت میشود و هدف را فریب داده تا اطلاعات شخصیاش را در اختیار مهاجم قرار دهد که هدف مهاجم استفاده از آن اطلاعات برای زیان زدن به کاربر است. امروزه با گسترش و تکثیر تلفنهای هوشمند، تبلتها و هاتاسپاتها(وای-فای) این حملات اجتماعی مهندسی شده به دستگاههای تلفن همراه رایج هستند. این پژوهش، به مشاهدهی 20 کاربر نهایی از لحاظ آگاهی، درک و رفتار آنها در مواقع مواجه با موقعیتهای حملهی فیشینگ پرداخته و با آنها در این زمینه مصاحبه انجام داده است. نتایج نشان داد که مردان خیلی راحتتر به فضای سایبری اعتماد میکنند و بنابراین، بیشتر از زنان در معرض حملات فیشینگ هستند. همچنین نتایج نشان داد، بیشتر کاربران یا تا حد کمی از تهدیدهای فیشینگ، اسمیشینگ و ویشینگ علیه دستگاههای تلفن همراهشان آگاهند یا اصلا آگاهی در این مورد ندارند. جالب توجه است که 55% گاهی اوقات پیامهای دریافتی به صورت تهدیدها را امتحان میکنند درحالیکه، 35% هرگز هیچ پیامی از این نوع را بررسی نمیکنند. یک طبقهبندی از کلمات به”دام انداختن”(alluring)و “فریب دادن”(decoying)در حملات فیشینگاستفاده شده است که به عنوان معیاری برای کاربران نهایی جهت محافظت علیه قربانی سایبری شدن،تدارک دیده شده است. از میان رایجترین سیستمهای عاملiOs آسیبپذیرترین نوع در مقابل حملات فیشینگ میباشد.

5. نتیجهگیری در این بخش نتیجهگیری یافتههای اصلی خلاصه شده، محدودیتهای تحقیق مطرح شده و ملاحظات پایانی برای تحقیقات بیشتر مطرح شدهاند. هدف این پژوهش، مشخص نمودن تهدیدهای مختلفی بود که علیه دستگاههای همراه در مبارزهاند و اطلاع کاربران نهایی از این تهدیدها. ما تلاش کردیم به این بپردازیم که تا چه میزان حملات فیشینگ، دستگاههای همراه را تحت تاثیر قرار میدهند. بطور کلی، ملاحظه شد که مردان دانش و معلومات فناوری کافی در مورد عملکردهای خدمات و امکانات اینترنت دارند. به همین نحو، مشخص شد که آنها در فضای سایبری بسیار احساس راحتی کرده و به آن اعتماد دارند، بنابراین، همین امر آنها را نسبت به زنان همکیش خود بیشتر در معرض حملات تلفن همراه قرار میدهد. |

| بخشی از مقاله انگلیسی |

|

Abstract This study is an exploratory assessment of Phishing, SMiShing and Vishing attacks against mobile devices. It examines the implications of end-user behavior towards mitigating the risks posed by using mobile devices for online services and facilities. Phishing is that socially engineered attack aimed at enticing unsuspecting users with familiar websites spoofed and purported to come from a legitimate organization or source. It lures the user to furnish the assailant with the user’s access credentials, for which privileged access would be gained to harm the user. SMiShing attacks also happen whenever text messages are sent for the user to either click on a link provided, which leads to a fraudulent website or for the attacker to get access to the user’s contacts and/or any other confidential information. Vishing is a voice phishing attack, whereby a voice call received from an assailant lures the target into providing personal information with the intention to use that information to cause harm. With the proliferation of smart phones, tablets and hotspots, these social engineering attacks on mobile devices are now prevalent. The study observed and strategically interviewed 20 end-users for their knowledge, perceptions and behavior when confronted with phishing attack situations. The results show that men are more comfortable and trusting on the cyber-space and thus more susceptible to phishing attacks than women. The results also indicate that most users are either slightly aware or not at all aware of Phishing, SMiShing and Vishing threats against their mobile devices. Interestingly, 55% would occasionally examine the messages received as perceived threats, whilst 35% would never or almost never scrutinize any messages. A taxonomy of ‘alluring” and “decoying” words used in phishing attacks is provided as a benchmark to end-users to guard against becoming cyber-victims. Of the most commonly used operating systems, the iOS was found to be the most susceptible to phishing attacks.

5. CONCLUSION This concluding section summarizes the key findings, discusses the study’s limitations and makes concluding remarks for future research. The object of this study was to identify the various threats that militate against mobile devices and the behavior and perceptions of end-users towards those threats. We endeavored to address the extent to which phishing attacks affect mobile devices. Overall, men were perceived to have adequate technological know-how of the operations of the Internet services and facilities. Similarly, they were found to be so comfortable and trusting whenever on the cyber-space, thus making them more susceptible to mobile attacks than their women folks. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

فیشینگ، اسمیشینگ و ویشینگ: ارزیابی تهدیدات علیه دستگاه های تلفن همراه |

| عنوان انگلیسی مقاله: |

Phishing, SMiShing & Vishing: An Assessment of Threats against Mobile Devices |

|

|

|