این مقاله انگلیسی ISI در نشریه IEEE در 15 صفحه در سال 2016 منتشر شده و ترجمه آن 38 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

مدل سازی تهدید نامتقارن با استفاده از HMM ها: فیلترینگ برنولی و آنالیز قابلیت شناسایی |

| عنوان انگلیسی مقاله: |

Asymmetric Threat Modeling Using HMMs: Bernoulli Filtering and Detectability Analysis |

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار | 2016 |

| تعداد صفحات مقاله انگلیسی | 15 صفحه با فرمت pdf |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر |

| گرایش های مرتبط با این مقاله | امنیت اطلاعات، مهندسی الگوریتم ها و محاسبات و هوش مصنوعی |

| مجله | تراکنش ها در پردازش سیگنال – Transactions on Signal Processing |

| دانشگاه | دانشگاه صنعتی چالمرز، گوتنبورگ، سوئد |

| شناسه شاپا یا ISSN | ISSN 1053-587X |

| رفرنس | دارد |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت IEEE |

| نشریه آی تریپل ای | |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت 14 B Nazanin | 38 صفحه |

| ترجمه عناوین تصاویر | ترجمه شده است |

| ترجمه متون داخل تصاویر | ترجمه نشده است |

| ترجمه متون داخل جداول | ترجمه شده است |

| ترجمه پیوست | ترجمه نشده است |

| درج تصاویر در فایل ترجمه | درج شده است |

| درج جداول در فایل ترجمه | درج شده است |

| درج فرمولها و محاسبات در فایل ترجمه به صورت عکس | درج شده است |

- فهرست مطالب:

چکیده

مقدمه

فرمولبندی مسئله و مشارکت ها

مدلسازی تهدید نامتقارن

فیلتر برنولی

آنالیز قابلیت تشخیص

پیش بینی عملکرد قابلیت شناسایی

تقریب زنجیره دیزی HMM پیچیده

تشخیص در سطح آلارم نادرست مورد نظر

راه اندازی شبیه سازی

نتایج شبیه سازی

نتیجه گیری و اثر آتی

- بخشی از ترجمه:

9. نتیجه گیری و اثر آتی

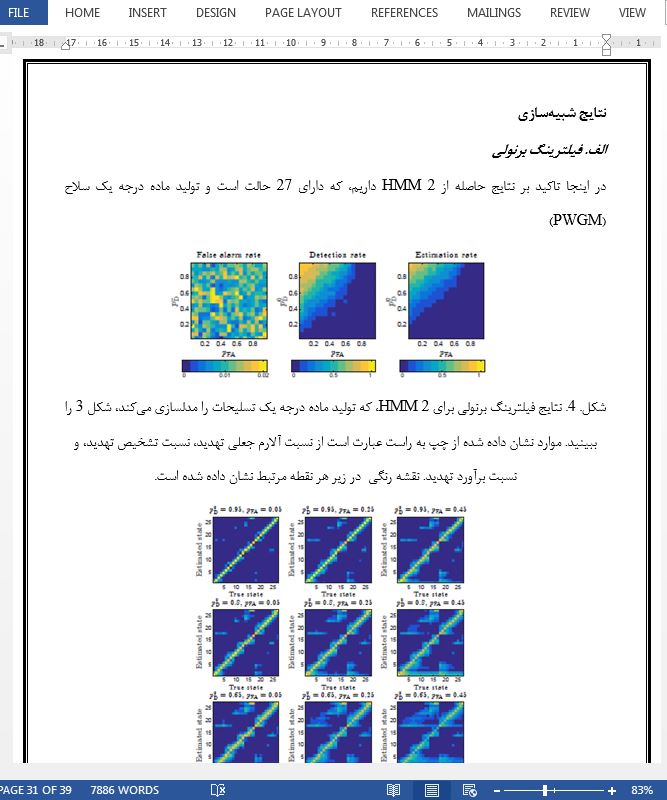

در اثر قبلی چارچوب «ایمنی تطبیقی و مانیتورینگ» (ASAM) بعنوان ابزاری برای مدلسازی تهدیدهای متقارن هوچون حملات تروریستی معرفی می شود. مدلسازی هم ماهیت ترتیبی فعالیت را شناسایی میکند، بعنوان مثال، مرحله برنامه ریزی می بایست جلوتر از مرحله نظارت باشد که اغلب به دنبال یک مرحله مالی است (اما ممکن است موازی با مرحله مالی باشد) و همچنین عدم قطعیت آماری را نیز شامل می شود. چارچوب طبیعی یک مدل مارکوف پنهان (HMM) است. این مقاله دو سهم عمده را ارائه می کند.

اثر قبلی یک رویکرد صفحه را برای شناسایی HMM به کار برده است؛ اما برای مقیاس پذیری این رویکرد مناسب نیست. از سوی دیگر، مفاهیم «ردیابی» MTT و TBD شدیدا پیشنهاد می شوند: آنها چگونه تهدیدهای سنتی متعدد هستند که برآورد و محاسبه می شوند. بنابراین سهم نخست مشتقی از فیلتر برنولی برای تشخیص مشترک و برآورد HMMها است. فیلتر برنولی نشان داده است.نتایج خوبی را به جز در شرایط نامطلوب (احتمال پائین تشخیص و احتمال بالای آلارم خطا) ارائه می کند. موضوع مهم در این است که این آنالیز قبلی مسئله را تائید می کند.

- بخشی از مقاله انگلیسی:

IX. CONCLUSIONS AND FUTURE WORK In previous work

the “Adaptive Safety and Monitoring” (ASAM) framework was introduced as a means to model asymmetric threats such as terrorist attacks. The modeling recognizes both the sequential nature of the activity – for example, a planning step must precede a surveillance step which often is followed by (but may be in parallel to) a funding step – and also incorporates statistical uncertainty. The natural framework is a hidden Markov model (HMM). This paper presented two major contributions. Previous work applied a Page approach to detection of an HMM; but for scalability this is not appropriate. On the other hand, the “tracking” concepts of MTT and TBD are strongly suggested: they are how multiple traditional threats are estimated and counted. Hence the first contribution is the derivation of a Bernoulli filter for joint detection and estimation of HMMs. The Bernoulli filter is shown to give good results except in adverse conditions (low probability of detection and high probability of false alarm). Importantly this confirms the prior analysis of the problem.

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

فیلترینگ برنولی و آنالیز قابلیت شناسایی در مدل سازی تهدید نامتوازن با HMM ها |

| عنوان انگلیسی مقاله: |

Asymmetric Threat Modeling Using HMMs: Bernoulli Filtering and Detectability Analysis |

|

|