این مقاله انگلیسی ISI در نشریه الزویر در 6 صفحه در سال 2021 منتشر شده و ترجمه آن 18 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

شبکه سنسور بی سیم، حملات اکتیو و پسیو، آسیب پذیری و اقدامات متقابل |

| عنوان انگلیسی مقاله: |

Wireless Sensor Networks: Active and Passive attacks – Vulnerabilities and Countermeasures |

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2021 |

| تعداد صفحات مقاله انگلیسی | 6 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر، فناوری اطلاعات، فناوری اطلاعات و ارتباطات |

| گرایش های مرتبط با این مقاله | شبکه های کامپیوتری، امنیت اطلاعات، دیتا و امنیت شبکه، اینترنت و شبکه های گسترده |

| چاپ شده در مجله (ژورنال) | مجموعه مقالات انتقال جهانی – Global Transitions Proceedings |

| کلمات کلیدی | حملات اکتیو. چالشها. محدودیتها . حملات پسیو. شبکه سنسور بی سیم (WSN) |

| کلمات کلیدی انگلیسی | Active attacks – Challenges – Constraints – Passive attacks – Wireless Sensor Network(WSN) |

| ارائه شده از دانشگاه | گروه علوم کامپیوتر، موسسه آویناشیلینگام برای علوم خانگی و آموزش عالی برای زنان، هند |

| نویسندگان | M. Keerthika – D. Shanmugapriya |

| شناسه شاپا یا ISSN | 2666-285X |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.gltp.2021.08.045 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| فرضیه | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 12409 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت Elsevier |

| نشریه | الزویر – Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 18 (1 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | ندارد ☓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

خلاصه 1- مقدمه 2- بررسی مقاله 3- الزامات امنیتی 4- معماری پایه شبکه سنسورهای بی سیم 5- چالشها و محدویتهای WSN 5-1- چالشهای شبکه سنسور بی سیم 5.2- محدویتها در شبکه سنسورهای بی سیم 6- حملات امنیتی در شبکه های سنسور بی سیم 6.1- حملات اکتیو 6-2- حملات پسیو 7- نتیجه گیری منابع |

| بخشی از ترجمه |

|

چکیده شبکه های سنسور بی سیم به علت موارد مصرف فوق العاده زیاد آنها در زمینه های پزشکی، نظامی ، دفاعی، محیط زیست، صنعتی ، حفاظت از زیر ساختها و کاربرد تجاری، و نیز امکان ارتباط به صورت کنترل از راه دور، توجه زیادی را در تحقیقات و توسعه به خود جلب نموده اند. یک شبکه بی سیم سنسور (WSN) موارد مصرف گسترده ای از قبیل مونیتورینگ و تعقیب گره های هدف در ارتباطات دارد. گره های سنسور برای ارتباط بین گره ها و دیگر شبکه ها، به واسطه های بدون سیم مجهز شده اند. شبکه های بی سیم از محدودیتهای بسیاری رنج می برند که باعث می شود امنیت به عنوان چالش اصلی این شبکه ها مطرح شود. گره سنسور در صورت استفاده در یک شبکه ارتباطی، در برابر حملات مختلف آسیب پذیر خواهد بود. ، این مقاله انواع مختلف حملات امنیتی پسیو و اکتیو در شبکه سنسورهای بیسیم را جهت طراحی اقدامات متقابل برای ایجاد ارتباطات ایمن بررسی خواهد نمود. این مقاله به محققین جهت تشخیص مخربترین حملات در ارتباطات و نیز مکانیسمهای دفاعی جهت مقابله با این حملات در WSN کمک خواهد نمود.

1- مقدمه شبکه سنسورهای بی سیم شبکه های بزرگی از تجهیزات سایز کوچک، ارزان، خود پیکر بندی شده ، و توان مصرفی پایین هستند که به صورت پراکنده توزیع شده و از سنسورها برای جمع آوری و انتقال اطلاعات در کانالهای ارتباطی بی سیم استفاده می نمایند. گره های سنسور به نحوی طراحی شده اند که امکان کار با تعداد محدودی امکانات از قبیل کانالهای انرژی ، حافظه، محاسبات و انتقال را دارند. WSN ها دربرگیرنده گره های سنسوری مختلفی هستند که با یکدیگر در ارتباط بوده و به صورت پراکنده در داخل یک رخداد محیطی یا فیزیکی توزیع شده اند. گره های سنسوری کلاسیک دربرگیرنده چهار قسمت عمده هستند که شامل ماژول سنسور، پردازش و حافظه ، فرستنده گیرنده، و واحد تغذیه می باشند. گره سنسور در یک شبکه می تواند اطلاعات را جمع آوری و پردازش نموده و با سایر گره ها تعامل نماید.[1]

7- نتیجه گیری مقاله چالشهای امنیتی و محدودیتها شبکه های سنسور بی سیم و حملات متعددی امنیتی را در WSN بررسی می نماید. حملات اکتیو و پسیو آنالیز شده اند که به محققین دیدی در مورد حملات مختلف در WSN می دهد. همچنین استفاده کنندگان باید در مورد مشکلات حریم خصوصی و مجوزهای داده شده برای اطلاعات و نحوه اینکه چگونه از اطلاعات استفاده نامناسب می نمایند و به تحقیقات آینده مکانیسمها و اقدامات متقابل موثری را ارایه می دهند. |

| بخشی از مقاله انگلیسی |

|

Abstract Wireless sensor network has attracted significant attention in research and development due to its tremendous applications in medical, military and defence, medical, environmental, industrial, infrastructure protection, and commercial applications to enable to interact with each other controlled remotely. A Wireless Sensor Network (WSN) has wide applications such as environmental monitoring and tracking of the target nodes for communication. The sensor nodes are equipped with wireless interfaces used for communication between the nodes and another network. Wireless Sensor Network suffers from many constraints that make security a primary challenge. When the sensor node is deployed in a communication environment unattended, the nodes are vulnerable to various attacks. This paper deals with the different types of Active and Passive security attacks in Wireless Sensor Networks to design effective countermeasures for secured communication. This paper will help researchers identify the most vulnerable attacks in the communication and defensive mechanisms to encounter the attacks in WSN.

1. Introduction Wireless Sensor Networks are large-scale networks made of Selfconfigured and spatially distributed, small size devices, low cost, low power using sensors to collect and transfer the data in the wireless communication channel. The sensor nodes are designed so that it is feasible to work with limited facilities like energy, memory, computation, and the transmission channel. The WSN consists of several sensing nodes that interact with each other, and they are distributed and in a spatial way on any physical/environmental phenomenon. The classic wireless sensor node consists of four main parts Sensor Module, a Processing & Memory Module, Transceiver Module, and a Power Unit. The sensor nodes in a network can process, gather information, and interact with other nodes [1]. The main goals of the WSN are privacy or confidentiality, integrity, authentication, and availability. WSNs utilize multiple services to share the frequency spectrum and use similar and different protocols [2]. WSNs are self-organizing, self-repairing, and operate a dynamic topology in the multi-hop environment, which faults tolerance and vulnerability to malicious attacks.

7. Conclusion The paper summarized the security challenges and constraints of wireless sensor networks and various security attacks in the WSN. The active and passive attacks are analyzed, which gives the researchers an insight into various attacks in WSN. The users should also know about the privacy issues and permissions given for the data and how they misuse the information and propose future research exploring the effective security mechanisms and countermeasures. |

|

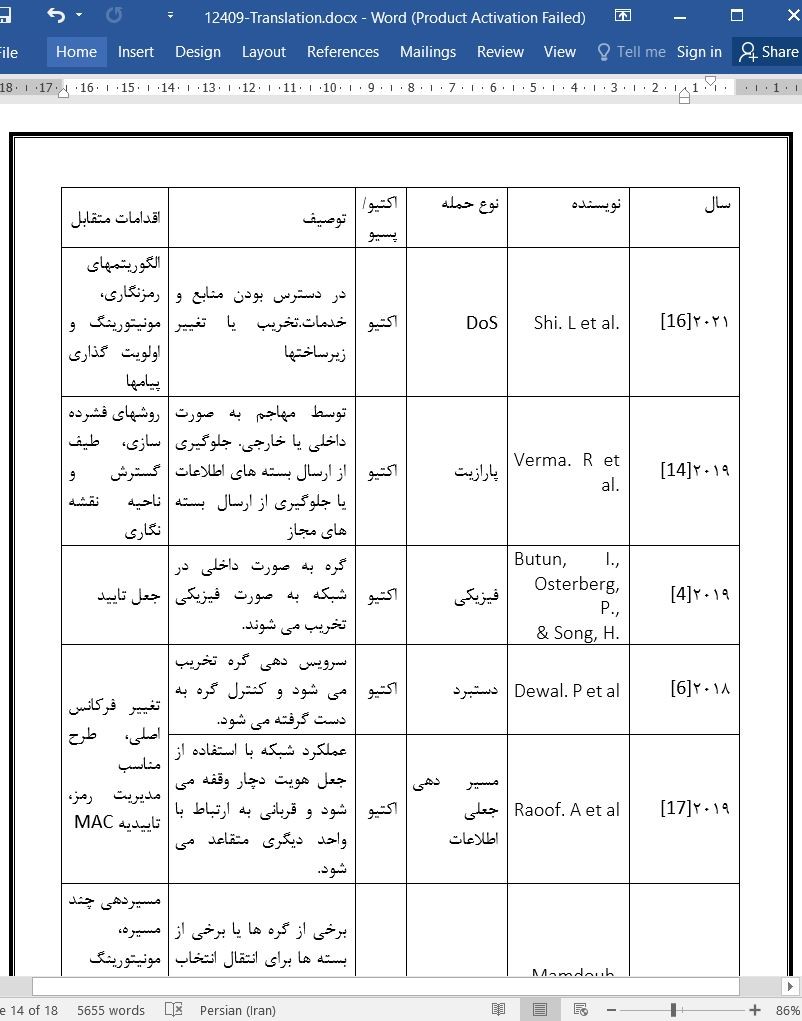

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

شبکه سنسور بی سیم، حملات اکتیو و پسیو، آسیب پذیری و اقدامات متقابل |

| عنوان انگلیسی مقاله: |

Wireless Sensor Networks: Active and Passive attacks – Vulnerabilities and Countermeasures |