این مقاله انگلیسی ISI در نشریه الزویر در 9 صفحه در سال 2021 منتشر شده و ترجمه آن 30 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

مجوزهای قابل اطمینان و قابل بررسی برای صنایع هوشمند و اینترنت اشیاء صنعتی |

| عنوان انگلیسی مقاله: |

Verifiable and auditable authorizations for smart industries and industrial Internet-of-Things |

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | |

| سال انتشار | 2021 |

| تعداد صفحات مقاله انگلیسی | 9 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research Article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی فناوری اطلاعات، مهندسی صنایع |

| گرایش های مرتبط با این مقاله | اینترنت و شبکه های گسترده، بهینه سازی سیستم ها، سامانه های شبکه ای، تکنولوژی صنعتی |

| چاپ شده در مجله (ژورنال) | مجله امنیت اطلاعات و کاربردهای آن – Journal of Information Security and Applications |

| کلمات کلیدی | اینترنت اشیاء صنعتی، مجوز، نمایندگی، کنترل دسترسی، اعطای مجوز (مجوزدهی)، شفافیت |

| کلمات کلیدی انگلیسی | Industrial Internet of Things – Authorization – Delegation – Access control – Authentication – Transparency |

| ارائه شده از دانشگاه | دانشگاه مودنا و رجیو امیلیا، ایتالیا |

| نمایه (index) | scopus – master journals – JCR |

| نویسندگان | Luca Ferretti – Francesco Longo – Giovanni Merlino |

| شناسه شاپا یا ISSN | 2214-2126 |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.jisa.2021.102848 |

| ایمپکت فاکتور(IF) مجله | 5.429 در سال 2020 |

| شاخص H_index مجله | 40 در سال 2021 |

| شاخص SJR مجله | 0.610 در سال 2020 |

| شاخص Q یا Quartile (چارک) | Q2 در سال 2020 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| فرضیه | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 12339 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت Elsevier |

| نشریه | الزویر – Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 30 (2 صفحه رفرنس انگلیسی) صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ندارد ☓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | تایپ شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده 1. مقدمه 2. معماری مرجع و پروتکل های اعطای مجوز 3. ساختار مجوزدهی قابل اطمینان و قابل بررسی برای سیستم های IIoT 3.1. مدل و نکات کنترل دسترسی 3.2. مرور ساختار 3.3. جزئیات عملیات 4. تحلیل ها و ارزیابی ها 4.1. مقایسه با روش های جایگزین 4.2. ارزیابی تجربی 5. کارهای مرتبط 6. نتیجه گیری منابع |

| بخشی از ترجمه |

|

چکیده سیستم های صنعتی جدید مجهز به تجهیزات فیزیکی سایبری و ارتباطات داخلی با فرایندهای کسب و کار هستند که تولید منعطف، نظارت از راه دور، کنترل و نگهداری را ممکن می سازند. این سیستم ها معمولا با متصدیانی (مراجعی) سر و کار دارند که باید مانند محیطهای صنعتی بخش بندی شده و زنجیره های تامین با یکدیگر همکاری کنند. در زمینه های مشابه، آسیب های عمدی یا غیر عمدی ممکن است ناشی از حملات سایبری یا گروههای مجاز دیگر باشد. ما یک ساختار اصلی را پیشنهاد می کنیم که دسترسی به منابع سیستم های صنعتی را از طریق روندهای انجمن مجوزدهی تنظیم می کند. این امر مزایای متعددی را تضمین می کند که شامل امکان بررسی مجوزهای صادره توسط نمایندگی های ثالث، شناسایی سوء رفتارها و حملات احتمالی و اطمینان از انتساب تخلفات می باشد. راه حل پیشنهادی با محدودیت های توصیف کننده محیط صنعتی و الزامات امنیتی و عملکردی ساختارهای صنعتی سازگار است. عملکرد و تاخیر روش های بررسی از طریق یک نمونه اولیه ارزیابی می شوند.

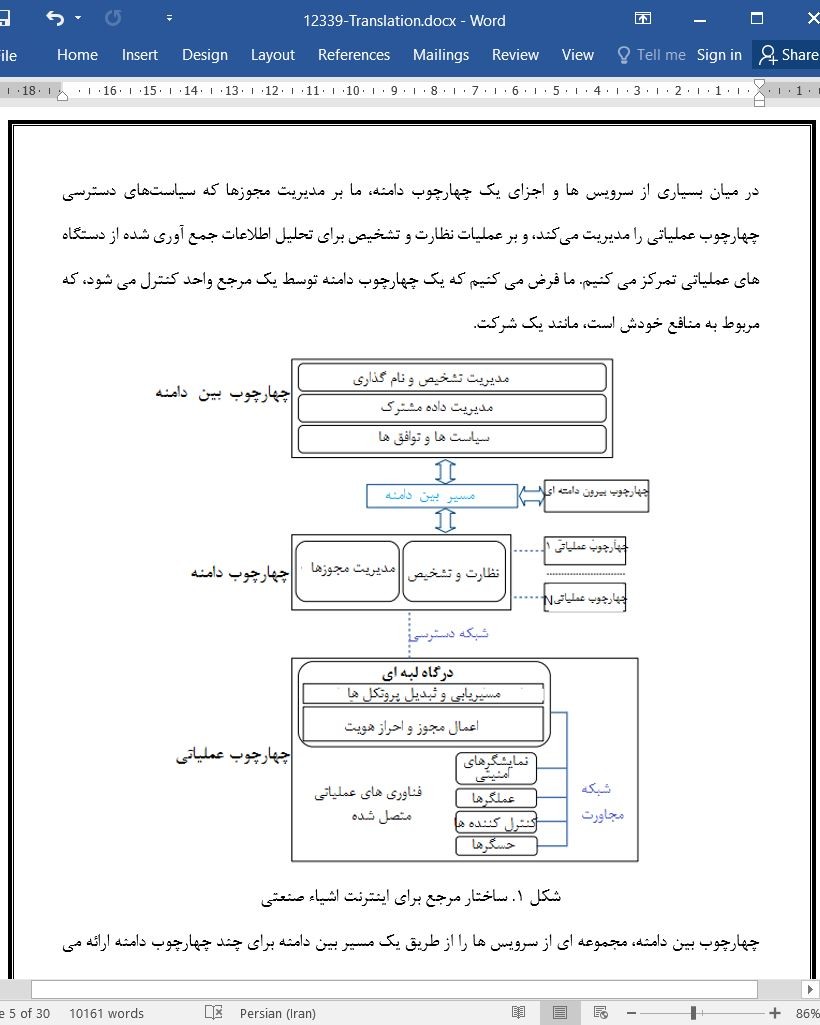

1. مقدمه سازمان های جدید از تجهیزات IoT زیاد و ارتباط بین کارخانجات محصولات و زیرساخت های تجاری، ساختمان هایی به نام اینترنت اشیاء صنعتی (IIoT) بهره می برند [1]. این اجزا می توانند برای سازمان ها، مزایایی بر حسب قابلیت انعطاف، بهره وری، مدیریت را از طریق پایش و کنترل از راه دور [2]، شناسایی سریع و پیش بینی رویدادهای عیب در اجزا [3، 4] و تبادل پیوسته داده ها در بین شرکای زنجیره تامین [1، 5] را ایجاد کنند. با این حال، این موارد راههای نفوذ جدیدی را برای حملات باز می کنند که آسیب پذیری سایبری زیرساخت های صنعتی را افزایش می دهد. سیستم های صنعتی قابل اعتماد باید ایمنی افراد و امنیت زیرساخت، تداوم و قابلیت اطمینان عملیات را تضمین کنند. از هر گونه تخطی از این الزامات باید جلوگیری شده یا حداقل آن ها بررسی شوند تا علل و نسبت خطا به نهادها و عملیاتی که باعث ایجاد مشکل شده اند، شناسایی شود [6].

6. نتیجه گیری ما سیستمی را پیشنهاد می کنیم که امکان بررسی روش های اعطای مجوز را در محیط های IoT صنعتی فراهم می کند و با سیستم های با فاصله هوایی بسیار ایمن و تجهیزات دارای منابع کم در محیط های محدود مشخص می شود. این طرح پیشنهادی با مجوز استاندارد و پروتکل های ارتباطی شبکه مطابقت دارد و می تواند از خدمات نرم افزاری و کتابخانه های موجود برای به کار گیری قابل اطمینان استفاده کند. امنیت این طرح بر اساس پروتکل های رمزگذاری ایجاد شده، مانند طرح های امضای دیجیتال استاندارد و توابع هش است و به هر یک از طرف های موجود در سیستم اجازه می دهد که رفتارهای نادرست را به طور عمومی اثبات کند و هر یک از طرفین صنعتی موجود در همکاری را تشویق می کند که بهترین شیوه های امنیتی را برای جلوگیری از رفتارهای نادرست ناشی از دشمنان درونی یا بیرونی اتخاذ کنند. ارزیابی تجربی پیشنهادی با استفاده از اجرای یک نمونه اولیه بر اساس پروژه Google Trillian ایجاد شده، امکان تحقق سیستم را حتی در حضور فشار کاری زیاد نشان می دهد. |

| بخشی از مقاله انگلیسی |

|

Abstract Modern industrial systems are enriched by cyber–physical devices and interconnections with business processes that enable flexible production, remote monitoring, control and maintenance. These systems are typically subject to multiple authorities which must cooperate with each other, as in the case of segmented industrial environments and supply chains. In similar contexts, voluntary or unintentional damages may be caused by cyber attacks or by misbehaving authorized parties. We propose an original architecture that regulates accesses to industrial systems’ resources through authorization delegation procedures. It guarantees several benefits that include the possibility of auditing authorizations released by delegated third parties, of detecting misconducts and possible attacks, and of assuring attribution of misconducts. The proposed solution is compatible with constraints characterizing industrial environments and with security and performance requirements of industrial architectures. The performance and latencies of the auditing mechanisms are evaluated through a prototype.

1. Introduction Modern enterprises are deploying a large amount of IoT devices and interconnections among production plants and business infrastructures, building so-called Industrial Internet-of-Things (IIoT) [1]. These components can provide enterprises with advantages in terms of flexibility, productivity, management through remote monitoring and control [2], fast detection and even prediction of component failures [3, 4], and continuous data exchange among supply chain partners [1,5]. However, they open new attack surfaces that increase the cyber vulnerability of industrial infrastructures. Trustworthy industrial systems must ensure safety of people and infrastructure security, operation continuity and reliability. Any violation of these requirements must be prevented or at least audited with the twofold goal of identifying the causes and attributing the fault to the entities and operations that have caused the problem [6].

6. Conclusions We propose a system that allows to audit authorization procedures operated in industrial IoT environments, characterized by highly secure air-gapped systems and devices with low resources placed in constrained environments. The proposed design is compliant with standard authorization and network communication protocols and can leverage existing software services and libraries for a reliable deployment. Its security is based on established cryptographic protocols, such as standard digital signature schemes and hash functions, and allows each party involved in the system to prove misbehaviors publicly, incentivizing each industrial party involved in a collaboration to adopt the best security practices to avoid misbehaviors due to internal or external adversaries. The proposed experimental evaluation operated by using a prototype implementation based on the established Google Trillian project, shows the feasibility of the system even in presence of intensive operation workloads. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

مجوزهای قابل اطمینان و قابل بررسی برای صنایع هوشمند و اینترنت اشیاء صنعتی |

| عنوان انگلیسی مقاله: |

Verifiable and auditable authorizations for smart industries and industrial Internet-of-Things |