این مقاله انگلیسی ISI در نشریه الزویر در 8 صفحه در سال 2021 منتشر شده و ترجمه آن 23 صفحه میباشد. کیفیت ترجمه این مقاله ویژه – طلایی ⭐️⭐️⭐️ بوده و به صورت کامل ترجمه شده است.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

احراز هویت گروهی برای رایانش ابری-به-اشیاء: مرور و بهبود |

| عنوان انگلیسی مقاله: |

Group authentication for cloud-to-things computing: Review and improvement |

|

|

|

| مشخصات مقاله انگلیسی | |

| فرمت مقاله انگلیسی | pdf و ورد تایپ شده با قابلیت ویرایش |

| سال انتشار | 2021 |

| تعداد صفحات مقاله انگلیسی | 8 صفحه با فرمت pdf |

| نوع مقاله | ISI |

| نوع نگارش | مقاله پژوهشی (Research article) |

| نوع ارائه مقاله | ژورنال |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر |

| گرایش های مرتبط با این مقاله | رایانش ابری |

| چاپ شده در مجله (ژورنال) | شبکه های کامپیوتری – Computer Networks |

| کلمات کلیدی | احراز هویت گروهی، اشتراک گذاری رمزی، تحلیل رمز، اینترنت اشیاء، شبکه های Ad-hoc |

| کلمات کلیدی انگلیسی | Group authentication – Secret sharing – Cryptanalysis – Internet of things – Ad-hoc networks |

| ارائه شده از دانشگاه | دانشکده علوم کامپیوتر، دانشگاه علوم زمین چین (ووهان)، چین |

| نمایه (index) | scopus – master journals – JCR |

| نویسندگان | RuiXua – XuWangb – Kirill Morozovc |

| شناسه شاپا یا ISSN | 1389-1286 |

| شناسه دیجیتال – doi | https://doi.org/10.1016/j.comnet.2021.108374 |

| ایمپکت فاکتور(IF) مجله | 5.933 در سال 2020 |

| شاخص H_index مجله | 135 در سال 2021 |

| شاخص SJR مجله | 0.798 در سال 2020 |

| شاخص Q یا Quartile (چارک) | Q1 در سال 2020 |

| بیس | نیست ☓ |

| مدل مفهومی | ندارد ☓ |

| پرسشنامه | ندارد ☓ |

| متغیر | ندارد ☓ |

| فرضیه | ندارد ☓ |

| رفرنس | دارای رفرنس در داخل متن و انتهای مقاله ✓ |

| کد محصول | 12160 |

| لینک مقاله در سایت مرجع | لینک این مقاله در سایت Elsevier |

| نشریه | الزویر – Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله | |

| فرمت ترجمه مقاله | pdf و ورد تایپ شده با قابلیت ویرایش |

| وضعیت ترجمه | انجام شده و آماده دانلود |

| کیفیت ترجمه | ویژه – طلایی ⭐️⭐️⭐️ |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش | 23 صفحه با فونت 14 B Nazanin |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است ✓ |

| ترجمه متون داخل تصاویر | ترجمه شده است ✓ |

| ترجمه متون داخل جداول | ترجمه شده است ✓ |

| ترجمه ضمیمه | ترجمه شده است ✓ |

| ترجمه پاورقی | ندارد ☓ |

| درج تصاویر در فایل ترجمه | درج شده است ✓ |

| درج جداول در فایل ترجمه | درج شده است ✓ |

| درج فرمولها و محاسبات در فایل ترجمه | تایپ شده است ✓ |

| منابع داخل متن | به صورت عدد درج شده است ✓ |

| منابع انتهای متن | به صورت انگلیسی درج شده است ✓ |

| فهرست مطالب |

|

چکیده |

| بخشی از ترجمه |

|

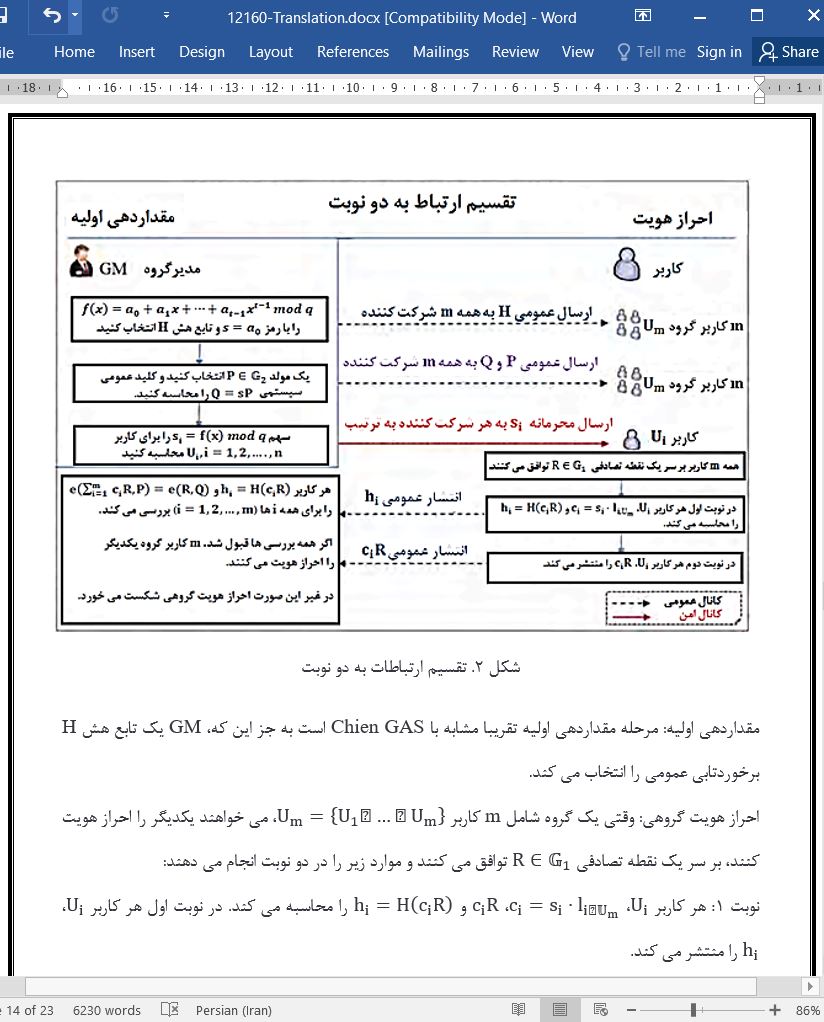

چکیده با روش احراز هویت گروهی، مجموعه ای از کاربران می توانند بدون کمک مدیر هماهنگ کننده، یکدیگر را احراز هویت کنند. ثابت شده است که این روش برای چارچوب جدید رایانش ابری-به-اشیاء، کارآمد است. اخیرا طرح های احراز هویت گروهی بسیاری، با استفاده از روش اشتراک گذاری رمزی آستانه ای، پیشنهاد شده است. ما در این مقاله این طرح ها را مرور می کنیم و نشان می دهیم که برخی از طرح های احراز هویت گروهی مبتنی بر اشتراک گذاری رمزی، ناامن هستند. ما بطور خاص یک حمله جعل هویت علیه این طرح ها ترتیب می دهیم. این حمله به گونه ای است که به یک بیگانه نامعتبر اجازه می دهد که خود را با موفقیت برای گروهی از کاربران، احراز هویت کند. ایده حمله ما بسیار ساده است: در تنظیم آستانه، وقتی اندازه گروه بزرگ تر از مقدار آستانه شد، بیگانه می تواند یک ترکیب خطی از رمزهای کاربران صادق را محاسبه کند و در نتیجه هویت او تایید شود، گرچه در حقیقت او عضو ثبت شده در گروه نیست. در نهایت سه الگوی افزایش امنیت برای رفع مشکل آسیب پذیری پیشنهاد می دهیم. طرح های احراز هویت گروهی بهبود یافته ما، از طریق بر هم زدن خطینگی اشتراک گذاری رمزی آستانه ای، از حمله فوق الذکر جلوگیری می کنند. این کار با استفاده از روش های امضاء ، تفکیک ارتباط و طرح تعهد انجام می شود. 1 مقدمه گسترش دائمی اینترنت اشیاء (IoT) باعث افزایش هر چه بیشتر کلان داده ها می شود. براساس پیش بینی شرکت بین المللی داده (IDC) ]1[، تا سال 2025 تعداد مجموع دستگاه های IoT متصل یا “اشیاء”، به عدد 41.6 میلیارد خواهد رسید، که آن ها داده ای معادل با 79.4 زتابایت (ZB) تولید می کنند. از آنجایی که تعداد دستگاه های IoT متصل در حال افزایش است، الگوهای جدید رایانش ابری-به-اشیاء ]2[ پدیدار می شوند تا IoT را به فناوری تکامل یافته رایانش ابری پیوند دهند و در نتیجه پتانسیل عظیم IoT را محقق سازند. توسعه بیشتر چارچوب رایانش ابری-به-اشیاء، با روش های رایانش مه ]3[ و رایانش لبه ]4[ تحقق می یابد. هدف روش رایانش مه، پردازش داده ها در نزدیکی منبع به منظور کاهش ترافیک شبکه است. این روش برخلاف روش های متکی به سرور ابری مرکزی است. در روش رایانش لبه نیز، پردازش داده در لبه شبکه (یعنی نزدیک به کاربران نهایی) انجام می شود تا پهنای باند کاهش یابد و نگرانی های مربوط به زمان مورد نیاز برای پاسخ دهی، محدودیت های طول عمر باتری و همچنین امنیت داده ها و حریم خصوصی برطرف شود. شکل 1 چارچوب معمول رایانش لبه را نشان می دهد که ترکیبی از گره های لبه، گره های مه و سرور ابری است. 5 نتیجه گیری ها ما در این مقاله، طرح های احراز هویت گروهی که از روش اشتراک گذاری رمزی Shamir استفاده کرده اند، را مرور کردیم. در برخی از این طرح ها، آسیب پذیری را شناسایی کردیم و یک حمله جعل هویت علیه نمونه Chien پیشنهاد دادیم. حمله جعل هویت ما به یک مهاجم خارجی اجازه می دهد تا با موفقیت و به راحتی هویت هر عضو گروه را جعل کند. برای اینکه مهاجم موفق شود، فقط باید یک ترکیب خطی از پیام های منتقل شده، که توسط کاربران واقعی ارسال شده اند، را محاسبه کند. همچنین ما سه طرح احراز هویت گروهی بهبود یافته را پیشنهاد دادیم، تا آسیب پذیری برطرف شود. اولین بهبود ما به دو نوبت ارتباط و یک تابع هش برخوردتابی نیاز دارد. بهبود دوم ما به یک تابع هش ایده آل، که در مدل اوراکل تصادفی امن باشد، نیاز دارد. بهبود سوم ما در مدل استاندارد امن است و در مقایسه با Chien GAS، نیاز به فرض بیشتری ندارد. مزیت دیگر طرح های بهبود یافته ما این است که می توانند کاربران غیرصادق را در مرحله احراز هویت گروهی شناسایی کنند. به راحتی می توان مشاهده کرد که برای یک کاربر معلوم U_i، اگر معادله (7)، (8) یا (10) تایید نشود، پس می توان او را به عنوان کاربر غیرصادق شناسایی کرد. |

| بخشی از مقاله انگلیسی |

|

Abstract Group authentication enables a set of users to mutually authenticate each other without the help of a coordinating manager, which has proven effective for the new framework of cloud-to-things computing. Recently many group authentication schemes have been proposed using threshold secret sharing technique. In this article we review these schemes and show that some of group authentication schemes based on secret sharing are insecure. Specifically we develop an impersonation attack against such schemes. This attack allows an outsider with no credential to successfully authenticate herself to a group of users. The idea behind our attack is quite simple: in the threshold setting, when the size of the group is larger than the threshold an outsider can compute a linear combination of honest users’ tokens which validates her identity though she is actually not a registered member in the group. Finally we propose three types of security enhancement to fix the vulnerability. Our improved group authentication schemes avoid the above attack by breaking the linearity of threshold secret sharing, using the technique of signature, splitting communication and commitment scheme. 1 Introduction Continuous development of the Internet of Things (IoT) is fueling the Big Data growth. According to a forecast [1] from International Data Corporation (IDC), the number of total connected IoT devices, or ‘‘things”, will reach 41.6 billion, generating 79.4 zettabytes (ZB) of data in 2025. As the devices connected into IoT have been increasing in numbers, new paradigm of cloud-to-things computing [2] emerges to connect IoT with the mature technology of cloud computing so as to realize the great potential of IoT. Further development of cloudto-things computing framework includes fog computing [3] and edge computing [4]. Fog computing aims at processing data near the source in order to reduce network traffic as opposed to relying on a central cloud server. Edge computing also tends to process the data at the ‘‘edge” of the network (i.e., closer to the end users) to save bandwidth cost and to address the concerns of response time requirement, battery life constraints, as well as data security and privacy. Fig. 1 shows a typical framework of edge computing which combines edge nodes, fog nodes and a cloud server. 5 Conclusions In this paper we review group authentication schemes using the technique of Shamir secret sharing. We identified a vulnerability in some of these schemes and proposed an impersonation attack against the representative one by Chien. Our impersonation attack allows an outsider attacker to successfully impersonate any group member easily. In order for the attacker to succeed, she just needs to compute a linear combination of the transmitted messages sent by honest users. We also proposed three improved group authentication schemes to fix this vulnerability. Our first improvement requires two rounds of communication and a collision-resistant hash function. Our second improvement requires an ideal hash function which is secure in the random oracle model. Our third improvement is secure in the standard model and does not need further assumption compared with that of Chien’s GAS. Another merit of our enhanced schemes is that they can identify dishonest users in the group authentication phase. It is easy to observe that for a certain user ?? , if Eq. (7) , Eq. (8), or Eq. (10) does not verify then she can be identified as dishonest. |

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی | |

| عنوان فارسی مقاله: |

احراز هویت گروهی برای رایانش ابری-به-اشیاء: مرور و بهبود |

| عنوان انگلیسی مقاله: |

Group authentication for cloud-to-things computing: Review and improvement |

|

|

|