گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” متد برگشت پذیر کور جهت مشخص کردن علامت دیتابیس رابطه ای براساس پروتکل زمان بندی ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

روش برگشت پذیر برای نهان نگاری کور پایگاه داده های رابطه بر اساس پروتکل time-stamping |

| عنوان انگلیسی مقاله: |

A blind reversible method for watermarking relational databases based on a time-stamping protocol |

|

|

| مشخصات مقاله انگلیسی (PDF) | |

| سال انتشار | 2012 |

| تعداد صفحات مقاله انگلیسی | 12 صفحه با فرمت pdf |

| رشته های مرتبط با این مقاله | مهندسی کامپیوتر |

| گرایش های مرتبط با این مقاله | مهندسی نرم افزار |

| مجله | سیستم های خبره با کاربردهای آن – Expert Systems with Applications |

| دانشگاه | گروه علوم کامپیوتر و فناوری اطلاعات، دانشگاه ملی علوم و فناوری تایوان |

| کلمات کلیدی | رمزنگاری، پایگاه داده ارتباطی، علامت گذاری دیجیتال، حق چاپ، کور، نیرومندی، حملات پایگاه داده، برگشت |

| شناسه شاپا یا ISSN | ISSN 2011.09.005 |

| رفرنس | دارد |

| لینک مقاله در سایت مرجع | لینک این مقاله در نشریه Elsevier |

| نشریه | Elsevier |

| مشخصات و وضعیت ترجمه فارسی این مقاله (Word) | |

| تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت 14 B Nazanin | 31 صفحه |

| ترجمه عناوین تصاویر و جداول | ترجمه شده است |

| ترجمه متون داخل تصاویر | ترجمه نشده است |

| ترجمه متون داخل جداول | ترجمه نشده است |

| درج تصاویر در فایل ترجمه | درج شده است |

| درج جداول در فایل ترجمه | درج شده است |

| درج فرمولها و محاسبات در فایل ترجمه به صورت عکس | درج شده است |

- فهرست مطالب:

چکیده

1. معرفی

2. تحقیقات مرتبط و پیش زمینه های اولیه

1.2. طرح های غیر قابل برگشت قبلی

2.2. طرح های برگشت پذیر قبلی

3.2. پروتکل زمان مهر زنی قبلی برای نهان نگاری دیجیتال

3. روش پیشنهادی نهان نگاری

1.3. پروتکل زمان مهر زنی برای نهان نگاری پایگاه داده رابطه ای

1.1.3. تجزیه و تحلیل امنیت

2.3. فرضیات

3.3. مدل

4.3. حملات مخرب

5.3. نشانه گذاری و پارامترها

6.3. درج علامت

7.3. تشخیص علامت

4. تجزیه و تحلیل پایداری

1.4. احتمال دوجمله ای تجمعی

2.4. تشخیص روابط غیر نهان نگاری

1.2.4. میزان ضربه کاذب

3.4 تشخیص روابط با علامت

1.3.4. نرخ گمشده کاذب

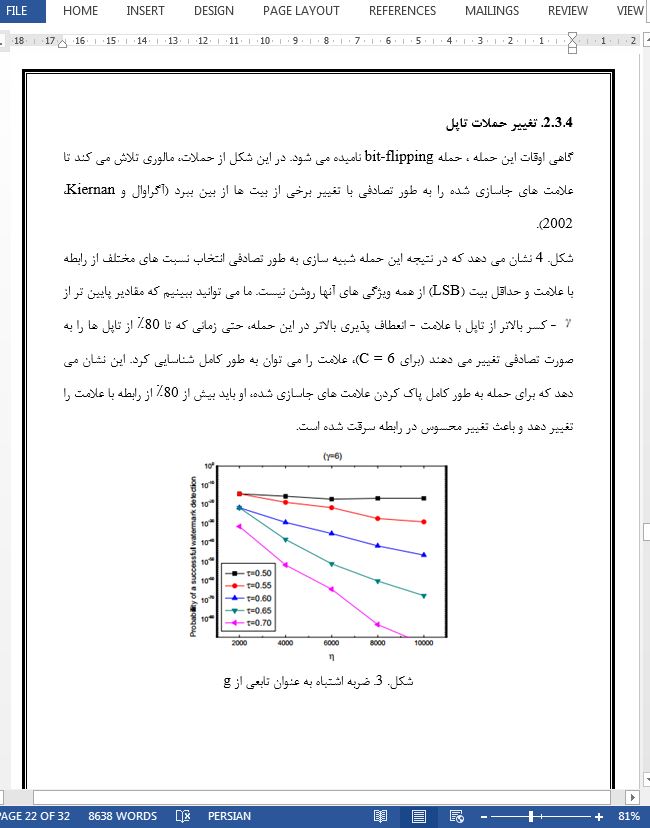

2.3.4. تغییر حملات تاپل

3.3.4. حملات حذف تاپل

4.3.4. حملات درج تاپل

5.3.4. ویژگی حملات

6.3.4. تاپل مرتب سازی جمله

7.3.4. حملات افزایشی

8.3.4. حملات معکوس

5. آزمایش

1.5. Imperceptibility

2.5. بالاسری

3.5. مبادلات

6. نتیجه گیری و آثار آینده

- بخشی از ترجمه:

6. نتیجه گیری و آثار آینده

در این مقاله، ما یک رابطه قابل برگشت در طرح پایگاه داده نهان نگاری کور را ارائه کردیم. این طرح می تواند مالکیت واقعی صاحب پایگاه داده را ثابت کند، و نائل بهبودی کامل از رابطه پایگاه داده اصلی با این اطلاعات از علامت را تشخیص داده و تصدیق کند. ما در طرح AK برای نهان نگاری برخی از برنامه های حساس مانند سیستم های پزشکی و نظامی آن را به کار برده و گسترش می دهیم. علامت ها را به یک رابطه پایگاه داده تحت کنترل یک کلید امن تعبیه شده است. مکانیزم رای اکثریت برای اصلاح علامت بیت در شناسایی از داده ها در مرحله تشخیص علامت استفاده شد. پروتکل زمان مهر زنی کارآمد و امن برای نهان نگاری دیجیتال از پایگاه داده های رابطه مطرح شده است. این پروتکل یک زمان و یک امضای خاص برای هر یک از صاحب متمایز OIDi، بیت علامت W، و یک رابطه علامت RW را از طریق قسمت سوم تولید می کند. چند هویت و تمامیت حملات از طریق این پروتکل زمان مهر زنی خنثی شده است. پروتکل پیشنهادی می تواند موازی با هر طرح نهان نگاری برای دیگر انواع رسانه های دیجیتال استفاده می شود. بر اساس امنیت و استحکام تجزیه و تحلیل تجربی در برابر به روز رسانی ها و حملات مخرب، نتایج نشان می دهد که طرح پیشنهادی از رابطه نهان نگاری پایگاه های داده امن، کور و قوی است. آزمایش نشان می دهد که مقدار خطا معرفی شده به رابطه کوچک و ناچیز است. تحقیقات آینده ما در جهت افزایش سطح حمله انعطاف پذیری در برابر منابع مختلفی از حملات در یک روش معمولی نهان نگاری برگشت پذیر کور ارائه می شود، و روش های جدید برای نهان نگاری روابط پایگاه داده بدون کلید اصلی پیشنهاد می شود.

- بخشی از مقاله انگلیسی:

6. Conclusions and future works

In this paper, we have proposed a blind reversible relational database watermarking scheme. This scheme can prove the true ownership of the database’s owner, and attains full recovery of the original database relation once the watermark information is detected and authenticated. We have extended the AK scheme to be applied for watermarking some sensitive applications such as medical and military systems. The watermarks are embedded into a database relation under the control of a secure embedding key. A majority voting mechanism was applied to correct the watermark bits detected from the data at watermark detection phase. An efficient and secure time-stamping protocol for digital watermarking of relational databases has been proposed. This protocol generates a timestamp and a specific signature for each distinct owner OIDi, watermark bits W, and a watermarked relation RW through a trusted-third party. Several identity and integrity attacks have been thwarted through this time-stamping protocol. The proposed protocol can be applied orthogonally with any watermarking scheme for other digital media types. Based on the empirical and experimental security and robustness analysis against benign updates and malicious attacks, the results show that the proposed scheme of watermarking relational databases is secure, blind, and robust. The experiments show that the amount of errors introduced to the relation is minuscule and negligible. Our future research will be directed towards increasing the level of attack resilience against several sources of attacks in a typical blind reversible watermarking method, and proposing new techniques for watermarking database relations without primary keys.

|

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد |

|

|

| دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

|

|

| عنوان فارسی مقاله: |

یک متد برگشت پذیر کور جهت مشخص کردن علامت های دیتابیس رابطه ای براساس یک پروتکل زمان بندی |

| عنوان انگلیسی مقاله: |

A blind reversible method for watermarking relational databases based on a time-stamping protocol |

|

|